ランサムウエアの脅威と対策

ランサムウエアによるサイバー攻撃は、企業規模を問わず深刻な脅威となっています。特にセキュリティ体制がぜい弱な中小企業では、業務停止や情報漏えいなど、事業継続に関わる重大なリスクを抱えています。

ランサムウエアの仕組みや感染経路、被害の実態をわかりやすく解説するとともに、具体的な予防策や万が一の対応方法まで、実践的なセキュリティ対策をご紹介します。

ランサムウエアとは

ランサムウエアとは、コンピューターやネットワークに侵入して、ファイルやシステムを暗号化して使用不能にし、元に戻すための「身代金(ランサム)」を要求する悪意あるソフトウエア(マルウエア)です。感染経路は、メールの添付ファイルや不正なウェブサイト、ぜい弱性を突いた攻撃など多岐にわたります。被害者が身代金を支払っても必ずしもデータが復元される保証はなく、企業や個人に深刻な損害を与えるため、日頃からのバックアップやセキュリティ対策が重要です。

ランサムウエアの危険性

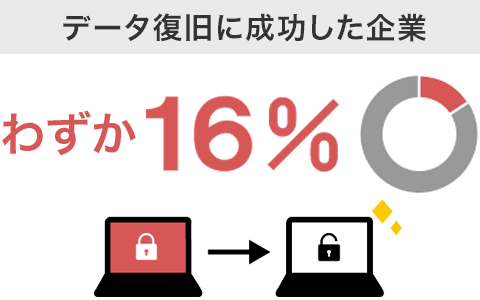

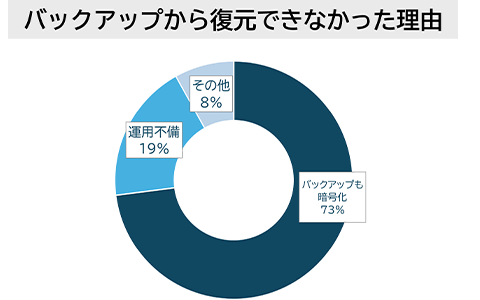

ランサムウエアに感染すると会社内のパソコンやサーバーに保存してあるデータがすべて暗号化(ロック)されて利用できなくなるという事態に陥ります。暗号化対象はバックアップデータにも及ぶため、日々バックアップを取得していても、データ復旧ができない状態になる可能性があります。警視庁のデータによると、ランサムウエア被害を受けバックアップから問題なく復旧できたケースは全体の26%でした。このことから、バックアップデータもランサムウエアから保護する仕組みが必要といえます。

また、攻撃者はデータを人質に以下のような要求をしてきます。

- データ復元をしたければ身代金を支払え

- 身代金を支払わなければ、搾取した機密情報をすべて公開する

このように、2つの人質をとる「二重脅迫」を行います。

データがないと業務を継続することが困難となり、「事業停止」を引き起こしてしまうリスクが高まります。

ランサムウエア被害増加の要因

闇商売としてもうかるから

攻撃ツールそのものの「ランサムウエア」や、ぜい弱性のある機器からパスワードを搾取するなどして獲得した「侵入口」など、攻撃に欠かせないものが「商品」として闇サイトで売買されています。

このビジネスモデルをRaaS(Ransomware as a Service)と呼び、攻撃が成功するとさらに「身代金」が手に入ります。このようにサービス提供者と攻撃者がもうかる仕組みが確立されているため、被害が増え続けています。

RaaSは現在、攻撃者の分業化が進んでおり、下記のような分業体制(RaaSモデル)が敷かれています。

(※IPA:情報セキュリティ白書2023より)

- オペレーター(RaaS 提供者)

-

被害組織のデータを暗号化するためのランサムウエアを開発し、アフィリエイターへ提供する。

オペレーターによっては、攻撃方法や被害組織との交渉方法などをマニュアル化し提供する組織もある。

- アクセスブローカー(IAB:Initial Access Broker)

- 被害組織のネットワークへ侵入するために必要なアクセス情報を不正に入手し、アフィリエイターへ提供する。

- アフィリエイター

- 提供されたアクセス情報とランサムウエアを用いて、被害組織に対しランサムウエア攻撃を実行する。

テレワークの増加

警視庁のデータによると、ランサムウエアの感染経路は80%以上がリモートアクセスによるものと言われています。コロナ禍や働き方改革により、テレワークが増加することで、その通信経路であるリモートアクセス機器のぜい弱性や強度の弱い認証情報などが狙われ、不正アクセスされることで感染してしまいます。

ランサムウエアの感染経路とは

ランサムウエアにはいきなり感染しません。まず攻撃者は不正に入手した認証情報など「侵入口」から社内ネットワークに侵入します。社内ネットワークに侵入すると、高いアクセス権(コンピューターをいかようにも操作できる権限)を得るために探索活動を行います。

そして高いアクセス権を得た後は、対象のセキュリティ対策ソフトをアンインストールするなど停止させ、環境を整えたあとに、ランサムウエアに感染させます。

どれだけ「検知率」が高いセキュリティ対策ソフトでも、アンインストールされると効果を発揮することができません。

そのため、まずは「侵入させないこと」が最も重要と言えます。

ランサムウエアと企業規模

企業規模にかかわらず、ランサムウエア被害が発生しています。

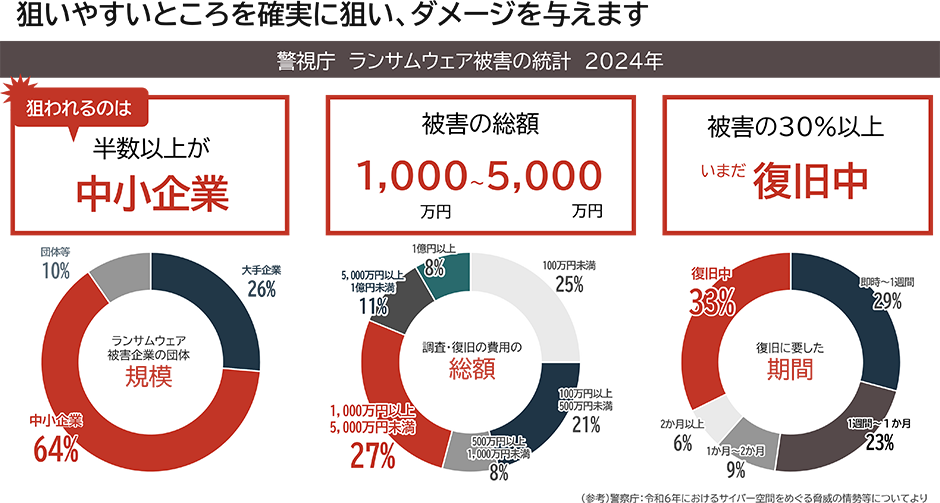

下記図は、2024年に警視庁が発表したランサムウエア被害の統計を示しています。被害企業の64%が中小企業であり、特に狙われやすい傾向があります。被害総額は1,000~5,000万円未満が最多で33%、中には10億円以上の深刻な被害も発生しています。復旧状況では、33%がいまだ復旧中で、1週間以内に復旧した企業は29%にとどまります。これらのデータは、ランサムウエアの脅威が企業規模を問わず深刻であり、対策の重要性を示しています。

ランサムウエア感染を防ぐ対策

1. 侵入防止対策

社内ネットワークの出入り口にセキュリティ機器UTMの導入をおすすめ致します!

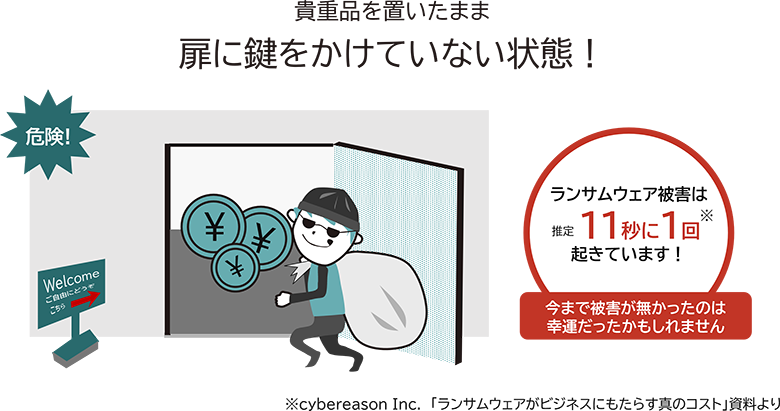

UTMは企業ネットワークを守る「門番」のような存在です。正門に鍵をかけるように、UTMはファイアウォール機能で不正アクセスを遮断し、外部からの脅威を防ぎます。イラストの泥棒や不審者は、サイバー攻撃者やマルウエアを象徴しており、UTMがそれらを検知・排除する役割を担います。

UTMを設置していない企業ネットワークの危険性を「鍵のない扉」に例えて表現しました。貴重品が無防備に置かれ、扉に鍵がかかっていない状態は、外部からの攻撃に対して無防備なネットワークを象徴しています。ランサムウエア被害が11秒に1回発生しているという事実は、今まで被害がなかったのが「運が良かっただけ」である可能性を示唆しています。UTMがない環境では、サイバー攻撃者が自由に侵入できるため、企業の情報資産は常に危険にさらされています。このような状況を避けるためにも、UTMの導入は不可欠です。

入口対策

セキュリティ機器は導入後の「運用」も重要です。

ぜい弱性発生時のOSアップデートなどの作業が必要となります。保守サービスも合わせてご確認ください。

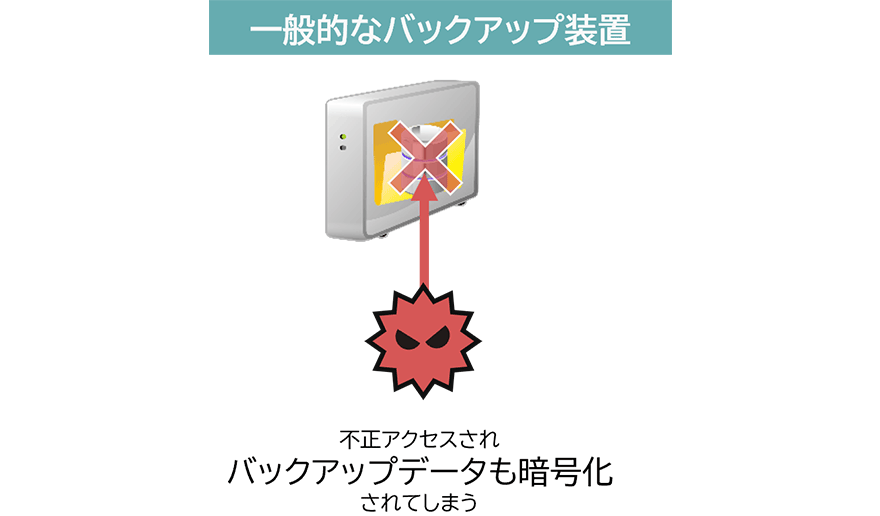

2. バックアップ

ランサムウエアからの通信をブロックする仕組みを持つバックアップシステムの導入が必要です!

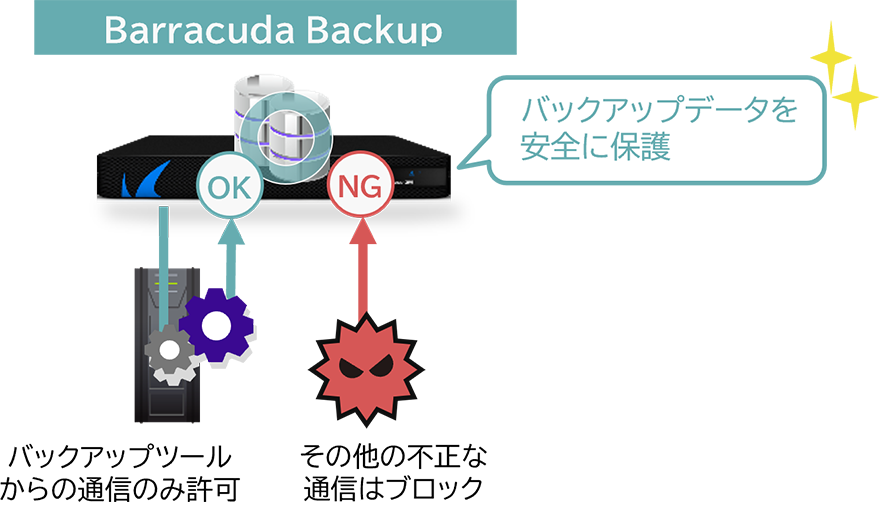

ランサムウエアからデータを保護可能なバックアップシステム

Barracuda Backupはバックアップツールからのアクセスのみ許可し、その他の通信は通しません。

そのため、マルウエアの脅威からもバックアップデータを保護できます。

バックアップ対策

感染してしまった際の対策・手順

-

電源を落とさずに、有線LANならケーブルを抜き、無線LANならWi-Fiを切って、ネットワークから隔離します。

-

社内のセキュリティ担当者へすぐに報告し、会社全体で状況を認識します。

-

ほかのパソコンの感染実態も確認し、隔離したうえで、セキュリティ担当者またはセキュリティベンダーの指示を受けて対応します。

ランサムウエア被害に遭った時点で、情報は外部に持ち出されているため「情報漏えい」の可能性が非常に高い状態です。個人情報保護委員会への報告、取引先や顧客への報告が必要になり、報告のために原因や内容を特定する「フォレンジック調査※」が必要になるケースがあり、証拠保全のために電源などは落とさないことがこのましいとされています。

-

※

フォレンジック調査には通常数百万円ほどの費用が掛かります。

今すぐ読みたいおすすめ情報

ランサムウエアの脅威と対策についてのご相談・お問い合わせ

キヤノンシステムアンドサポート株式会社