SSO(シングルサインオン)

業務を始めると、1日に何度もログインを求められることはありませんか?

在宅勤務など多様な働き方の浸透やDXの推進などにより、SaaSやクラウドサービスの利用が拡大しています。利用するサービスが増えると、それだけ管理するIDとパスワードも増えることになり、それがセキュリティや業務効率低下につながってしまうかもしれません。

それを解決する方法の一つ、SSO(シングルサインオン)について確認しましょう。

SSO(Single Sign On シングルサインオン)とは

皆さん、SSO(シングルサインオン)という言葉を一度は聞いたことがあるのではないでしょうか?

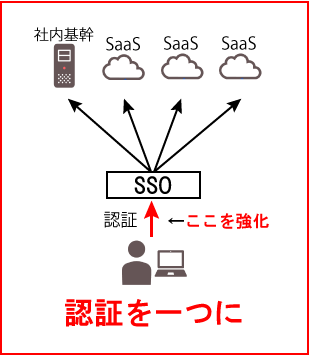

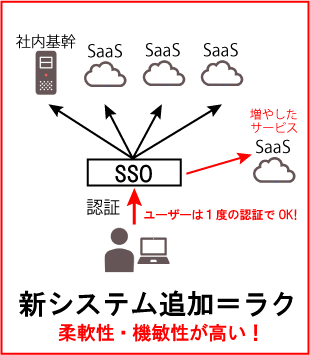

SSOとは、簡単に言うと複数のサービスを1回の認証だけで使用させる仕組みのことです。

このSSOですが・・・「一体何が良いの?」とご質問いただくことがしばしばあります。

そのご質問で多いのは、

「パスワードが一つでは、危険ではないでしょうか?」

「一つ漏れてしまうと、複数システムにアクセスできてしまうのでは!?」つまり、「複数のパスワードで構築されている方が安全なのでは?」

というご質問です。

確かに、そうかもしれません。

最近では低価格で便利なSaaSが続々と出てきています。

企業も急速な変化に対応していくために、自社に合ったサービスを見つけ、どんどんSaaS利用を取り入れていかれる傾向にあるのではないかと思います。

パスワードのメモや使い回し、ありませんか?

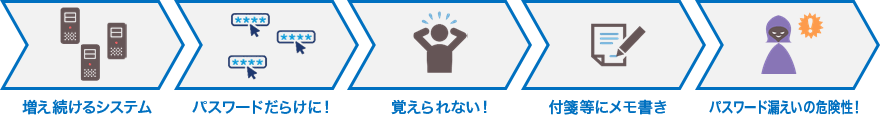

こんなことになっていませんか?

1回だけの認証で複数システムにアクセスできてしまうのが不安、というお気持ちはわかります。

しかし、恐らく皆さんの会社には複数のシステムが導入されており、それぞれパスワードポリシーも異なるのではないでしょうか?

そうなると、必然的にいくつもパスワードが必要となり、それぞれを記憶しておかないといけないということになります。これは現実的でしょうか?

下記のような事態になってしまっていませんか?

増え続けるシステム(部署ごとにSaaSが乱立)→システムごとにパスワードがバラバラ(複雑さや文字数等、ポリシーがバラバラ)→覚えられない。記憶の限界?→結果:付箋にメモ書き→漏えいの危険大!?

これでは安全とは言えないですね。新システム追加をしても、セキュリティは退化してしまっています。

従業員皆が、多くの異なるポリシーのパスワードを完璧に覚えていられるという場合はその限りではありませんが(個人差もあると思いますが)、記憶の限界ということもあるのではないでしょうか?

パスワードを忘れてしまうと?

では、パスワードを忘れてしまった場合は、どういう手続きが必要でしょうか?

パスワードを忘れてしまった従業員がいた場合、その方はロックアウトしてしまうため、解除申請→パスワード変更などが必要となります。これは、情報システム担当者に迷惑をかけてしまったりします。

仮にセルフパスワードリセット機能があるシステムでも、パスワードを忘れて変更する場合、従業員の方も何か恥ずかしいような、後ろめたい気持ちになりますね。

その他、使いたいときにすぐ使えないということも起きてしまい、生産性の低下や知らず知らずのうちにお仕事の機会損失につながってしまっているかもしれません。

またパスワードの数が増えてしまい、煩雑な管理になってしまっているという企業もあるのではないでしょうか?

SSOは、このような事態を招くことを防ぐ、ユーザーも情報システム担当者も助けるシステムであるといえます。

では、具体的に見ていきましょう。

SSOで改善!

SSOは、強固な認証一つで複数システムを使用するという考え方です。ユーザーである従業員も、一つのパスワードなら覚えられますね。

SSOの方式には、リバースプロキシ型やエージェント型、フェデレーション型とありますが、クラウドサービス(SSO)と連携がとれる(とりやすい)フェデレーション型(IDaaS)が現在では主流になってきています。

SSO+多要素認証で強化

SSOにより、認証一つで複数システムを使用できることがおわかりいただけたと思います。

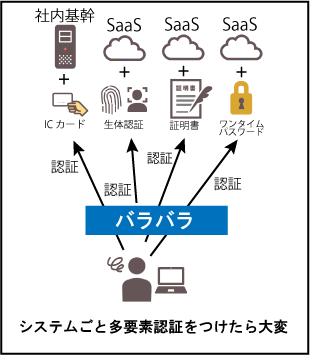

さらにセキュリティを強化するために、多要素認証と組み合わせる方法があります。

多要素とは?

-

記憶によるもの:パスワード

-

持ち物:クライアント証明書、MACアドレス、ワンタイムパスのトークン、ICカード etc

-

生体情報:指紋、顔、虹彩 etc

上記の1~3を組み合わせて認証の強化をするのが多要素認証です。

SSOと多要素認証を組み合わせると?

昔から親しまれてきた1.記憶によるもの(パスワード)は、特別な設備や知識がなくても手軽に使用できるのが利点です。しかし、近年では"なりすまし"される危険があるため、それだけでは不十分と見直されるようになってきました。

かといって、システムごとに多要素認証を導入しては、ユーザーである従業員の混乱を招くだけではなく、冒頭でも書いたように、結局パスワードをメモ書きするなどのアナログな方法をとってしまう可能性が出てきてしまいます。

パスワードの不便をなくし、"なりすまし"されづらい認証構築ができるのが多要素認証の利点です。

一つの認証を強固にすることで、セキュリティを高めることができるのです。

変化に強い会社は使っている?SSOのメリット

情報の取り扱いに関して、社会からの要請もどんどんと厳しくなってきています。

セキュリティを強化しつつ、且つ競争力強化も行うことができる方法の一つがSSOといえます。

その理由を見ていきます。

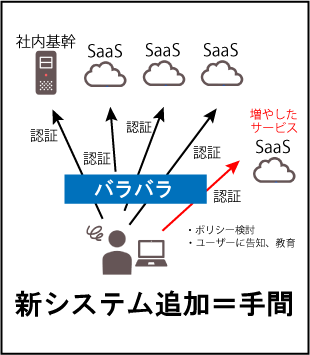

- 新システムを導入の際に、認証ポリシーを検討する必要がない

- 各認証システムのぜい弱性への対策、セキュリティ対策も一本化されるので効率的

- 新たなパスワードを考え、覚えておく必要がない

各システムバラバラの認証ポリシーでは、新しいシステムを追加するときに当然ながら新システムの認証ポリシーを考えなければなりません。そのため、その策定や設定に時間と労力を要し、短時間でスタートを切れない可能性が出てしまいます。

SSOを導入すれば、認証の入り口は一つですので、新たに追加システムの認証ポリシーを検討する必要がありません。加えて、各認証システムのぜい弱性への対策、セキュリティ対策(認証強化:多要素認証)も一本化されるので効率的です。

一方、使用するユーザーの立場に立ってみると、システムが増える=パスワードがまた増えることになります。そうすると、覚えきれずにメモを貼ってしてしまう・・・ということになりかねません。

また、それぞれのセキュリティポリシーに則ったパスワードを考えるのが億劫になり、他のシステムと同じパスワードを使い回すことにもなりがちです。

それであれば、ユーザーの記憶に頼るセキュリティはやめてSSOを導入し、一本化された認証を強力にするのが効果的です。

一度の認証で良い、つまり一つのIDとパスワードで良いということは、複雑なパスワードを設定できるということでもあります。また、上述のように多要素認証と組み合わせれば、さらにセキュリティを向上させることもできます。

IDaaS(Identity as a Service)には、一般的に多要素認証やアクセス権管理、オンプレミスとクラウドの連携といった機能が含まれます。テレワークに代表される働き方の変化といった要因もありクラウドサービスの導入が増える中で、いかにセキュリティを担保しつつ業務効率を上げていくかが課題となっています。

IDaaSを使ったSSOは、情報システム担当者も従業員もメリットが大きいことから、最近ではSSOの導入を検討する際は、IDaaSを使い低コストで素早く実装するという企業が増えています。

まとめ

SSO(シングルサインオン)を使うと以下のようなメリットがあります。

- ユーザーの利便性が向上する

- 煩雑なID管理から脱却できる

- 機会損失を防げる

- 新システムの追加が楽になる(柔軟性、機敏性が上がる)=競争力強化につながる

SSOは、実は会社の将来を変えてしまう程の仕組みなのかもしれません。

実装しやすい仕組みのIDaaS(Identity as a Service)をご検討されてみてはいかがでしょうか?