パスワードクラックの危険性とその対応策

2022年6月27日

更新日:2024年6月5日

テレワークやオンラインサービス活用などデジタルシフトが急速に進み、ログイン認証情報、機密情報、金銭などを盗み取ることを目的としたサイバー攻撃が急増しています。国内企業にも多くの被害が出て、各省庁やサイバーセキュリティに関わる組織が続々とセキュリティ対策に関する注意喚起を出す事態となっています。

パスワードは、言うまでもなくセキュリティを保つために必要不可欠な要素です。そのパスワードが、安易で推測されやすいものであったらどうでしょうか?本コラムでは、主な手口からその対応策まで解説します。

パスワードクラックとは?

パスワードクラック(パスワードクラッキング)とは、データを解析して他人のパスワードを不正に割り出すことです。パスワードクラックによって不正ログインし、サイトの改ざんや個人情報を不正入手される被害が増えています。攻撃者は総当たり攻撃、逆総当たり攻撃などさまざまな手法を使ってパスワードを解読し、システムやWebサービスへの不正アクセスを試みているのです。

実際の手口を見てみましょう。

パスワードクラックの主な手口5点

パスワードクラックにはいくつかの攻撃手法が存在します。

悪意のある攻撃者が特定の攻撃方法を利用して、パスワードを見つけ出す主な手口について5つ説明します。

-

パスワードリスト攻撃(アカウントリスト攻撃)

パスワードリスト攻撃は、漏えいしたパスワードのリストを基にログイン試行を行う手法です。一度どこかで漏えいしたパスワードが他の多くのアカウントで再利用されている場合、この攻撃は非常に効果的です。同じIDとパスワードを複数サイトで使い回しているユーザーが多いため、どれか1つのID・パスワードが分かれば別サイトでもログインされてしまいます。

-

ブルートフォースアタック(総当たり攻撃)

「brute force」に「力ずくで」という意味があるように、あらゆるパターンを試行していく攻撃です。この手法は、パスワードが短かい場合や、使われている文字種が少ない場合に特に有効です。パスワードの長さや複雑さを増すこと、複数回間違うとアカウントをロックさせることが対策として推奨されます。

-

リバースブルートフォースアタック(逆総当たり攻撃)

一般的な認証システムを利用して、単一のパスワードを多くのユーザー名に対して試す手法です。特定の簡単なパスワード「password」などを多数の異なるユーザーアカウントに試みることで、幅広いアクセスの可能性があります。

-

辞書攻撃

辞書に載っている単語や人名など、意味のある言葉をパスワードとして入力する攻撃です。単語や人名は覚えやすいというメリットがあるため、パスワードに使われやすい傾向があります。単純な単語や一般的なパスワードが対象となるため、パスワードにランダムな文字の組み合わせを用いることが有効な対策です。

-

パスワード類推攻撃

既知のパスワードから軽微なバリエーションを加えて試す手法です。ユーザーにとって覚えやすい数列や文字列をパスワードに設定しているアカウントを狙う点で、辞書攻撃と同じタイプの攻撃と言えます。ユーザーが以前のパスワードと類似したパスワードを使用した場合に有効です。

これらの攻撃手法を理解し、適切なセキュリティ対策を講じることが、パスワードクラックから身を守るためには非常に重要です。

パスワードクラックの危険性

個人情報の漏えい

パスワードクラックの最も重大な危険性の一つは、個人情報の漏えいです。パスワードがクラックされると、不正アクセスされたアカウントから個人の住所、電話番号、クレジットカード情報などが盗まれる可能性があります。これにより、金銭的な損害だけでなく、個人の身の安全に関わるリスクも増大します。したがって、パスワード管理の徹底は個人情報を保護する上で非常に重要です。

不正ログインのリスク

パスワードクラックによるもう一つの深刻な影響は不正ログインです。攻撃者によってパスワードが解読されると、そのアカウントを使ってさまざまな悪意のある活動が行われることがあります。これには、偽のメッセージの送信、社内ネットワークへの侵入、他のアカウントへのさらなる攻撃などが含まれることがあります。

不正ログインを防ぐためには、強固なパスワードを設定し、定期的に更新することが推奨されます。

パスワードクラックへの対策

パスワードクラックの手口を踏まえて、攻撃の対策方法をユーザー側・システム管理者側に分けて解説します。

ユーザー側の対処法

-

異なるアカウントで同一のパスワードを使用しない

使用するパスワードには長さを十分に確保し(一般的には8文字以上が推奨されます)、大文字、小文字、数字、特殊文字を組み合わせて使用することが重要です。これにより、総当たり攻撃やブルートフォース(力任せの攻撃)によるクラックを難しくします。

-

パスワードの複雑性を高める

一つのパスワードが漏えいした場合、他のサービスのセキュリティも脅かされることになりますので、サービスごとに異なるパスワードを設定してください。

-

定期的なパスワードの変更や二要素認証の導入

古くなったパスワードを定期的に新しいものに更新することで、仮に以前のパスワードが何らかの方法でクラックされていてもダメージを最小限に抑えることができます。さらに、2要素認証(2FA)を有効にすることで、パスワードだけでなく、もう一つの認証手段を必要とするため、セキュリティが大幅に向上します。

システム管理者側の対処法

-

ガイドライン提供

ユーザーが安全なパスワードを設定できるようにし、パスワードポリシーを厳格に適用することが重要です。システムが総当たり攻撃や辞書攻撃に強いかどうかを定期的にチェックし、必要に応じてアカウントロックのしきい値を調整することで、不正なログインを防ぎます。

-

アクセス制御システムの導入や不正検出システムの強化

異常なアクセスパターンや疑わしい動きを早期に発見し、対応することができます。さらに、最新のセキュリティパッチを常に適用し、システムのぜい弱性を放置しないことも、不正アクセス対策の重要な部分を占めます。

-

システム側でユーザーのセキュリティ意識を高め、教育を促進する取り組み

ユーザーがセキュリティの基本を理解し、日常の行動の中でそれを実践することが、最終的には全体のセキュリティレベル向上に寄与します。

「複雑なパスワード設定」「パスワードの定期的な変更」「サービスごとのパスワード作成」といったルールを策定し、きちんと社内に浸透させ運用できることが理想ですが、ルールが複雑になるほど運用が難しくなってしまうのが現実ではないでしょうか。

それを補うために多要素認証、クライアント証明書による認証がビジネスシーンではよく見られるようになっています。

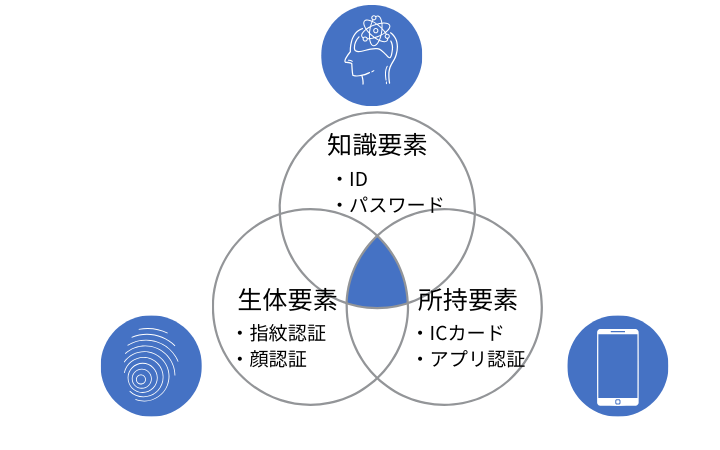

多要素認証

多要素認証(Multi-Factor Authentication)とは、利用者の本人認証時に「複数の要素を用いて確認する」ことをいい、認証の3要素である「知識要素」、「所持要素」、「生体要素」のうち、2つ以上を組み合わせて認証することを指します。

-

知識要素

パスワードや合言葉、秘密の質問など、知識として本人が知っている情報

-

所持要素

スマートフォンやICカードなど、本人が所持している情報

-

生体要素

指紋、顔、静脈など、本人の身体的特徴のうち大きく変化しない特徴

IDとパスワードの組み合わせが何らかの方法で他人に取得されてしまうと、本人になりすましてシステムやネットワークにログインされる危険性があります。また、ユーザーが複数のサービスで同じIDとパスワードを使い回していると、1つのサービスからIDとパスワードが流出した際に、ほかのサービスでも不正が実行される可能性があります。そのため、IDとパスワード以外に、別の認証要素を組み合わせることで、なりすましのリスク低減を図ることができます。

多要素認証は、流出したID・パスワードで悪意のある第三者がログインを試みた場合にも、所持要素(携帯電話やスマートフォンを使ったSMS認証やアプリ認証など)や生体要素(顔や指紋)などの他の要素がそろっていない限りログインを許すことがなく、不正ログイン防止策として期待され急速に導入が広がっています。

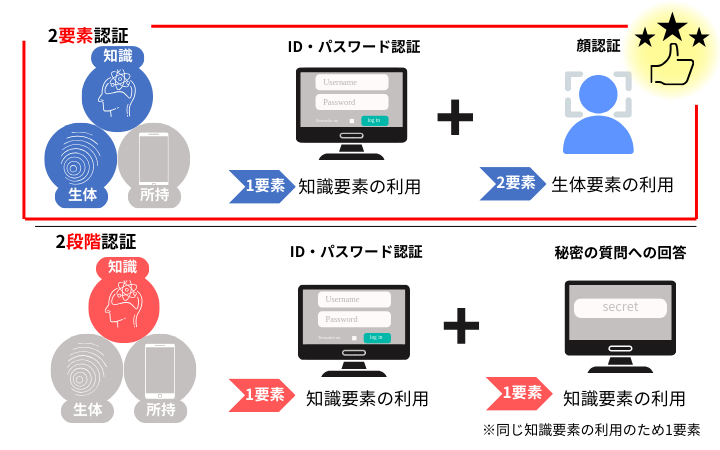

多段階認証

多段階認証は、多要素認証と非常に混同しやすいものです。多要素認証の中でも、2要素を使う認証のことを「2要素認証」と呼びますが、これに似た言葉として、「2段階認証」と呼ばれる認証方式があります。この2つは“認証を2回行う”という点では同じですが、「2要素認証」が認証の3要素のうち2要素を利用するのに対して、「2段階認証」は認証要素が1つの場合を指します。

例えば、ID・パスワード認証の後に「秘密の質問への回答」という認証を行うとします。この場合、認証は2回行っていますが、パスワードと秘密の質問はどちらも知識要素です。つまり、1つの要素しか使っていないので2段階認証となり、2要素認証ではありません。

この2つの認証方式にはさほど違いがないように見えますが、知識要素で認証を複数段階にしても、情報が漏えいすると簡単にログインできてしまうため、複数の要素を組み合わせる2要素認証(多要素認証)の方がより安全といえます。どちらが良いか迷われた場合には、多要素認証をお勧めします。

クライアント証明書

クライアント証明書とは、サーバーに認証要求を送信するためにクライアント端末で利用される電子証明書の一種です。サーバーとクライアントの認証システムを設計する上で重要な役割を果たし、認証を要求する端末が、許可されたものであることを保証する役割を果たします。さらに、期限が切れた証明書や、内容が古く正確ではなくなった証明書を無効にすることもできるようになっています。

テレワークが浸透し社内ネットワークに外部からアクセスをさせる機会が増え、個人所有パソコンなど会社が許可してない端末からのネットワーク接続の被害が想定できます。また社員が紛失してしまった端末を使った不正アクセスも考えられます。こうした被害を防ぐため、有効な証明書をインストールした端末のみリモートアクセス可能にする仕組みを採用する企業が増えています。

正しい対象を認証・特定することでき、盗聴・なりすまし・改ざんなどを防止できるのです。

よく使われるパスワードランキング

リトアニアのセキュリティ企業であるNord Securityは2023年版「世界で最もよく使われたパスワード トップ200」と世界35カ国間の違いを明らかにする調査結果を発表しました。

調査では世界35カ国で使われたパスワードを集計し、3TBに及ぶデータベースを作成。サイバーセキュリティ事件の研究者と共同で評価してリスト化しました。

| 順位 | パスワード |

|---|---|

| 1 | 123456 |

| 2 | admin |

| 3 | 12345678 |

| 4 | 123456789 |

| 5 | 1234 |

| 6 | 12345 |

| 7 | password |

| 8 | 123 |

| 9 | Aa123456 |

| 10 | 1234567890 |

一見複雑そうに見えるパスワードも、キーボードの配列上では横または斜めに並んだ文字列であり、簡単なものであることがわかります。

皆さんは、こういった安易なパスワードを使用していませんか?自身のパソコンやソフトウエア、サービスへのログインに使用するものはもう少し複雑なパスワードにしているかも知れません。しかし、サーバーやネットワーク機器、複合機、クラウドストレージサービスなどの管理者パスワードや共有機器のパスワードはいかがでしょうか?ドキっとした方は、ぜひこれを機会に見直しされることをおすすめします。

-

※

当社にて設置・設定した機器においては、納品時に管理者IDやパスワードの重要性をお伝えし、お客さま自身での厳重な管理をお願いしております。

まとめ

改正個人情報保護法において漏えい時の罰則が厳重化されるなど、企業はこれまで以上に情報セキュリティ対策の見直しを迫られています。

パスワードクラック対策は継続的な努力を要するものですが、適切な方法を導入することで、そのリスクを大幅に減少させることが可能です。ユーザーとしてもシステム管理者としても、セキュリティ意識を高め、教育と技術の両面から対応することが不可欠です。

今後も新たな攻撃手法が登場する可能性がありますので、最新のセキュリティ動向を常に把握し、対策を進化させていきましょう。

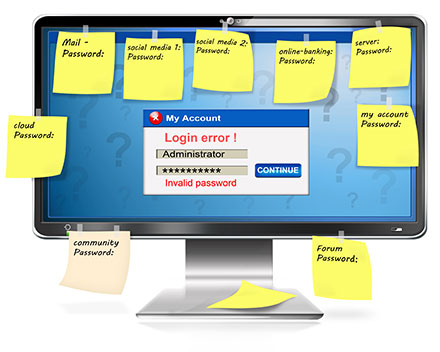

おまけ

パスワードを複雑な文字列にすればするほど覚えられない、何度も変更するから覚えきれないといって、パソコンにパスワードを書いた付箋紙を貼り付けたり、すぐ目に付くところにメモしたりするのはやめましょう。とても危険です!

「今どきそんなことしない」と思われた方も多いですよね。しかし、テレワークで自宅やサテライトオフィスなどで仕事をする場合は、ちょっと気が緩んでいませんか?そこでトラブルが起きては、せっかく日ごろから社員全員で気を付けていることが水の泡になってしまいます。

もはやデジタルよりアナログの方が安全なのでは?と思いメモをしてしまいがちですが、そこはぐっと堪えましょう。こうした一人ひとりの意識を変えていくことが大切ですね。

会社の処方箋についてのご相談・見積・お問い合わせ

キヤノンシステムアンドサポート株式会社