Webアプリケーションファイアーウォール(WAF)

SiteGuard

WAFとは?

WAFとは

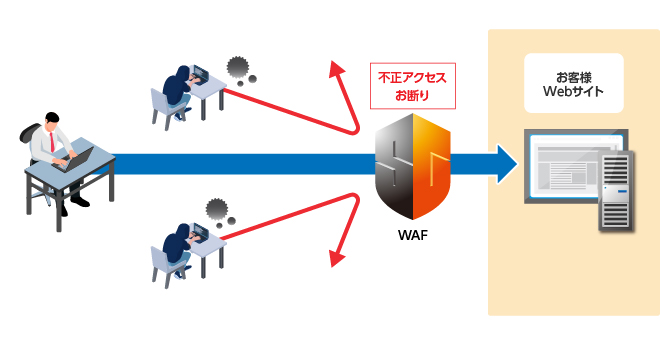

WAF(ワフ)は”Web Application Firewall”の略で、「Webアプリケーションの脆弱性を悪用した攻撃」からWebサイトを保護するセキュリティ対策です。Webサーバーの前段に設置して通信を解析・検査し、攻撃と判断した通信を遮断することで、Webサイトを保護します。

インターネットバンキングやECサイトのように、ユーザーからの入力を受け付けたり、リクエストに応じて動的にページを作成するWebサイトの保護に適しています。

WAFの必要性について

Webサイトは、企業自身や商品を紹介し、サービス提供を行い、顧客の声を集めたりと、企業にとってさまざまな役割を持つ重要なツールとなっています。またWebサイトは、一般公開されており誰からもアクセスができるため、サイバー攻撃のターゲットになりやすい傾向があります。

Webサイトの中で、特に狙われやすいのは「Webアプリケーションの脆弱性」です。

「Webアプリケーションの脆弱性」とは、予期せぬ挙動を引き起こすソフトウエアのバグや想定外のオペレーションを指します。

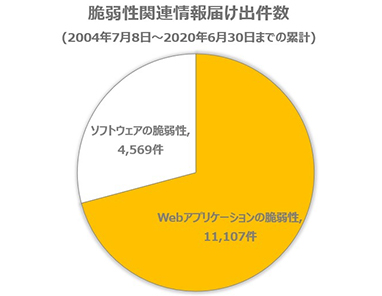

JPCERT/CC(一般社団法人JPCERTコーディネートセンター)のレポートによると、2004年7月8日~2020年6月30日の間に同団体が受け付けた脆弱性関連情報の届け出のうち、Webアプリケーションの脆弱性は約7割を占めており、Webアプリケーションにはなんらかの脆弱性が高い確率で含まれる傾向があることがわかります。

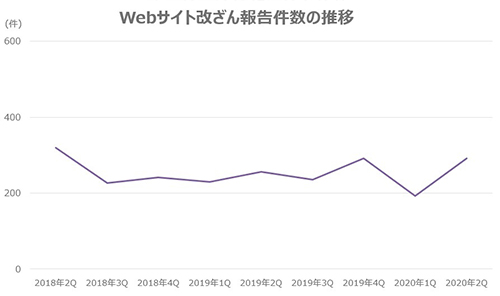

また同団体が公開しているインシデント件数のレポートでは、「Webサイト改ざん」は四半期単位で平均200から300件程度が報告されており、攻撃者にとってWebサイトへの攻撃はスタンダードな攻撃手法であることが伺えます。定常的にWebサイトを防御するという観点からもWAFは有効です。

WAFとFW、IPSは何が違うか?

Webサイトを守るセキュリティ対策としてよく知られたものに、FW(ファイアウォール)やIPS(不正侵入防御)があります。すでにFWやIPSによる対策をしていても、WAFは必要なのでしょうか?

WAFとFWの違い

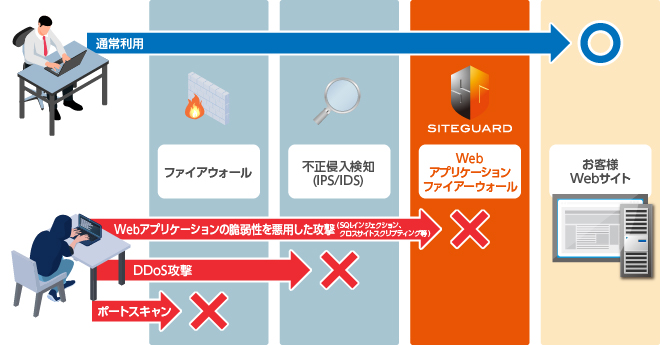

FWはネットワークレベルでのセキュリティ対策です。送信元と送信先の情報(IPアドレスやポート番号など)を元にアクセスを制限します。ポートスキャンなどの外部公開が不要なサービスを狙った通信は制限できますが、通信の中身までは検査しません。80番ポートや443番ポートへの通信など、正常な通信を装った攻撃には対処できません。

WAFとIPSの違い

IPSはプラットフォームレベルでのセキュリティ対策です。OSやミドルウェアの脆弱性を悪用した攻撃や、ファイル共有サービスへの攻撃など、さまざまな種類の攻撃を検査・防御します。防御範囲が広いのがIPSの特長です。しかしWebアプリケーションへの攻撃は多種多様に増えており、また高度化しています。そのためIPSでは攻撃を防ぎきれなかったり、解析のためにネットワークの性能劣化や遅延が起きてネットワークが使えなくなったりすることがあります。

WAFはFWやIPSよりも上位のアプリケーションレベルでのセキュリティ対策で、Webアプリケーションに特化した防御対策です。Webアプリケーションへの通信内容を検査し、本来流出しないはずのデータがレスポンスとして含まれていないかチェックします。

WAFとFW、IPSはそれぞれ異なるネットワークレベルで機能します。WAFを導入すればFWやIPSが不要になるといったことではなく、どれが欠けてもセキュリティレベルが落ちるため、それぞれで補完しあうことが必要です。

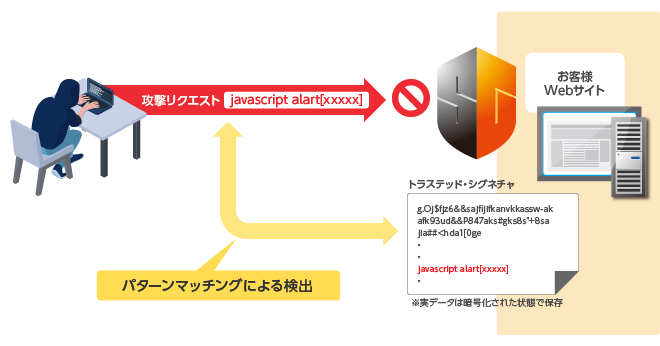

WAFの基本的な動作

WAFはアクセス元とWebサーバーとの間で通信(HTTP/HTTPS)に介在し、内容を検査してWebアプリケーションへの攻撃を検出します。検出の基本となるのはシグネチャ(不正な通信、不正な攻撃パターンをまとめた定義ファイル)とのマッチングです。シグネチャに合致するものを不正な通信として検出します。

検出能力はシグネチャの品質に依存するともいえるため、信頼できるシグネチャを有していること、および最新の脅威にも対応できるよう常に最新のシグネチャに更新できることは、WAFを選択する上での重要なポイントとなります。

WAFは攻撃を検出すると通信を遮断してログとして記録すると同時に、アクセス元にはWebサーバーに代わって警告メッセージを返します。

WAFの導入効果

保険的に利用する「事前対策」と、実際に攻撃を受けた時に利用する「事後対策」の2つの導入効果があります。

「事前対策」は、攻撃によるセキュリティインシデントの発生を低減することを目的としています。

一方で「事後対策」はセキュリティインシデントが起きた時に被害を最小限に抑える事を目的としています。

事前対策におけるWAFの導入効果

情報流出等のセキュリティインシデントが発生すると、その対応には直接的/関節的な膨大なコストがかかります。インシデントの発生を抑える予防的なWAFの効果を2つご紹介します。

- 1.脆弱性の修正が困難な場合の暫定対策

- Webアプリケーションに潜む脆弱性を把握していながらも何らかの都合ですぐに改修を行えない場合や、Webアプリケーションを支えるミドルウェア(Apache Struts等)に脆弱性が発見された場合などに、暫定対策としてWAFの導入は有効です。脆弱性の改修や、修正パッチの提供を待つといった根本解決に向けて時間を稼ぐことができます。

- 2.脆弱性対策の均質化による運用負荷の軽減

- 複数のWebサーバーが存在する場合や、複数の会社がWebアプリケーションを開発している場合などに、WAFの導入により対策を均質化することができます。脆弱性対策の漏れや、対策のばらつきを防ぐことで運用負荷を軽減します。

事後対策におけるWAFの導入効果

最大の導入効果は今すぐに攻撃を防げることです。攻撃によってWebサイトが実害を受けた時、対策を完了するまでサービスは再開できないため、その間のダウンタイムは機会損失に直結します。暫定対策としてWAFを導入することで、被害の拡大を防ぎ、原因調査や解消のための時間稼ぎをするなど、緊急対応的なWAFの活用はサイトの迅速な復旧を手助けします。

WAFの種類

WAFは設置形態によって3種類に分類できます。

ホスト型WAF(ソフトウエア型WAF)、ゲートウェイ型WAF(ネットワーク型WAF)、サービス型WAFがあり、それぞれの特長にあわせた環境や要件により選択することが重要です。

ホスト型WAF(ソフトウエア型WAF)

ホスト型WAFは、すでにあるWebサーバーに直接ソフトウエアをインストールする形態です。

ホスト型WAFのメリットはネットワーク機器を増やさずに導入できることや、ハードウェアを追加しないため安価に導入できることです。

一方で、Webサーバーごとにソフトウエアをインストールするため、台数が多いとコストがかさみます。

複数のWebサーバーを保護したい場合には、後述するゲートウェイ型WAF(ネットワーク型WAF)のほうがコストを抑えられることがあります。

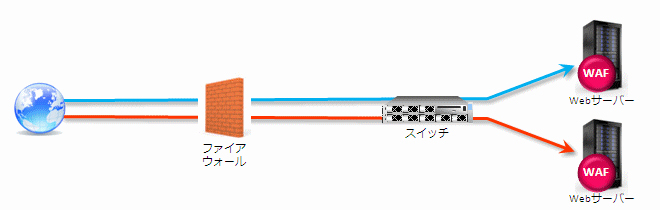

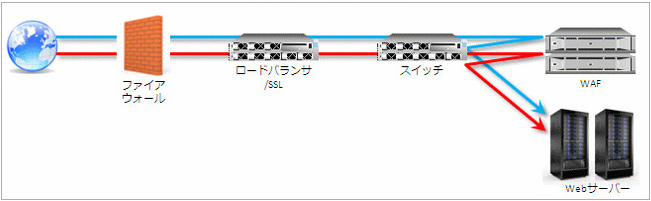

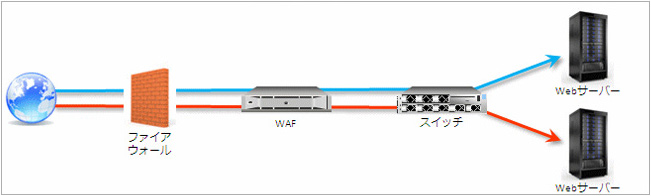

ゲートウェイ型WAF(ネットワーク型WAF)

ゲートウェイ型WAF(ネットワーク型WAF)は、ネットワーク機器として独立して設置する形態です。専用ハードウェア(アプライアンス)製品として設置するものと、汎用サーバーにインストールして設置するものにわけられます。

ネットワーク構成においては、リバースプロキシまたはブリッジとして設置します。独立して設置するためネットワーク機器台数が増えるものの、複数のWebサーバーを保護できるため、台数が多い場合にはコストパフォーマンスがよいといえます。

サービス型WAF

サービス型WAFは、サービス事業者が用意するWAFをSaaS/クラウドなどの形態で利用する形態です。ゲートウェイ型WAF(ネットワーク型WAF)を共有サービスとして利用するようなイメージです。一般的に初期費用が低く、管理者の運用負荷は小さいですが、月々のコストは割高となります。

| ホスト型WAF (ソフトウエア型WAF) |

ゲートウェイ型WAF (ネットワーク型WAF) |

サービス型WAF | |

|---|---|---|---|

| メリット | 専用ハードウェアを必要とせず、ネットワーク機器が増えない | 1台で複数のWebサーバーを保護できる。Webサーバーの環境に依存せず導入できる | 事業者のサービス内容に依存する。一般的には導入コストが低く、管理者の運用負荷も小さいが、月々の運用コストが割高になる。 |

| デメリット | Webサーバーの台数で比例して導入費用や運用負荷が増える。WAFの導入要件がWebサーバーの環境に依存する | ネットワーク構成に影響を与える場合がある。管理対象のハードウェアが増える |

WAF製品:SiteGuardシリーズ

当社がおすすめするWAF製品のひとつが純国産のWAFソフトウエア「SiteGuardシリーズ」です。SiteGuardシリーズには2種類のラインナップがあります。ホスト型WAFソフトウエアの「SiteGuard Server Edition」と、ゲートウェイ型WAFソフトウエアの「SiteGuard Proxy Edition」です。ネットワーク環境や要件にあわせて選択できます。