セキュリティソリューションガイド

高まり続けるサイバー攻撃の脅威、セキュリティ対策は企業の社会的責務です。

多様化・高度化するセキュリティリスク

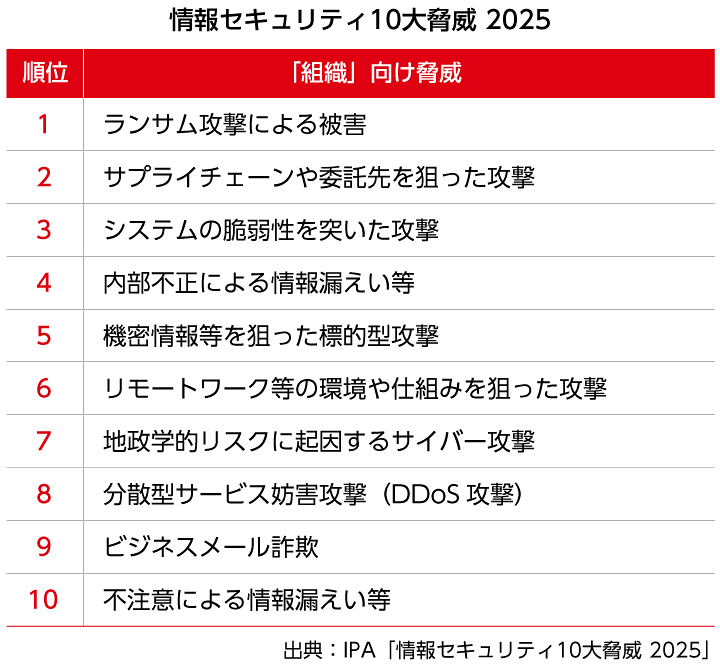

近年、ランサムウェア攻撃やサプライチェーンを狙った侵入、システムの脆弱性を突くサイバー攻撃が、日々巧妙化・高度化しています。これらの攻撃は、情報漏えいや業務停止といった深刻な被害をもたらし、組織活動に甚大な影響を及ぼしています。

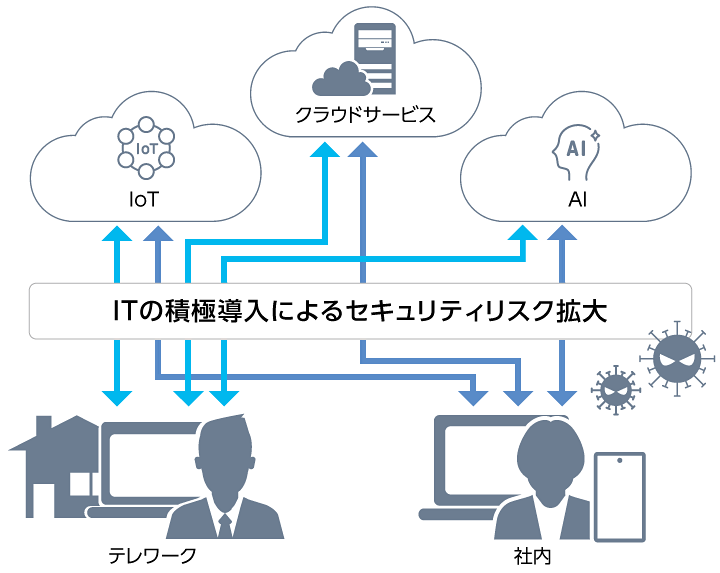

また、クラウドサービスの普及、リモートワークの定着、IoTデバイスの増加など、IT環境の変化に伴い、新たなサイバーリスクが顕在化しています。

独立行政法人情報処理推進機構(IPA)が毎年発表する「情報セキュリティ10大脅威」では、こうした変化する脅威への警鐘が鳴らされています。

サイバーセキュリティ対策の5つの機能

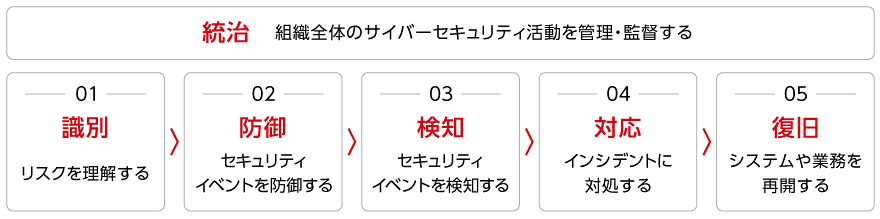

業種や規模を問わず、多くの組織がサイバーセキュリティ対策のガイドラインとして、NIST(米国国立標準技術研究所)のCSF(サイバーセキュリティフレームワーク)を参考にしています。CSFは、リスク管理の可視化、迅速なインシデント対応、法令遵守、継続的なセキュリティ改善を実現するための包括的なガイドラインを提供します。このフレームワークを導入することで、組織は変化する脅威に柔軟かつ効果的に対応できるようになります。

DX推進に伴い、増大するセキュリティリスク

現在、企業はデジタルトランスフォーメーション(DX)により、新しいビジネスモデルの創出や業務プロセスの変革、競争力の強化を図っています。しかし、デジタル技術の利用拡大に伴い、ランサムウェアやフィッシング詐欺などの脅威が高まり、データ漏えいのリスクが増大しています。これらのリスクを軽減するためには、最新のセキュリティ技術の導入と従業員のセキュリティ意識の向上が必要です。

セキュリティインシデントの影響は広範囲に及ぶため、顧客情報やサプライチェーン強化に向けたセキュリティ対策は、法令遵守だけでなく、企業の社会的責任として重要視されています。

ゼロトラストで、さらなるセキュリティ強化へ

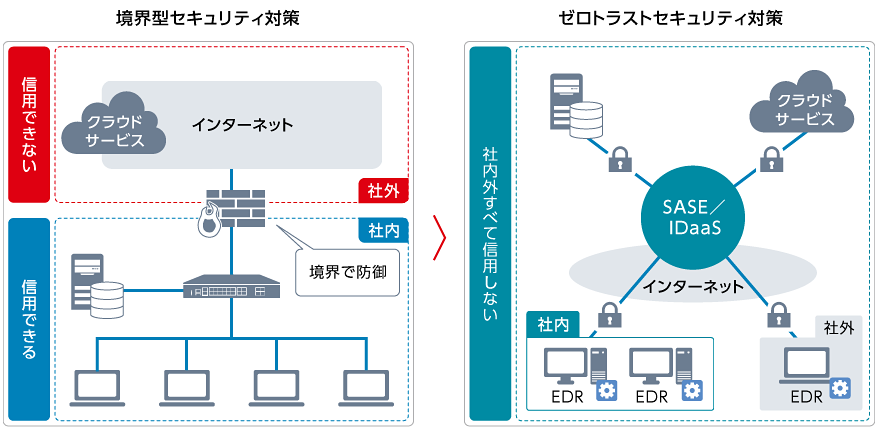

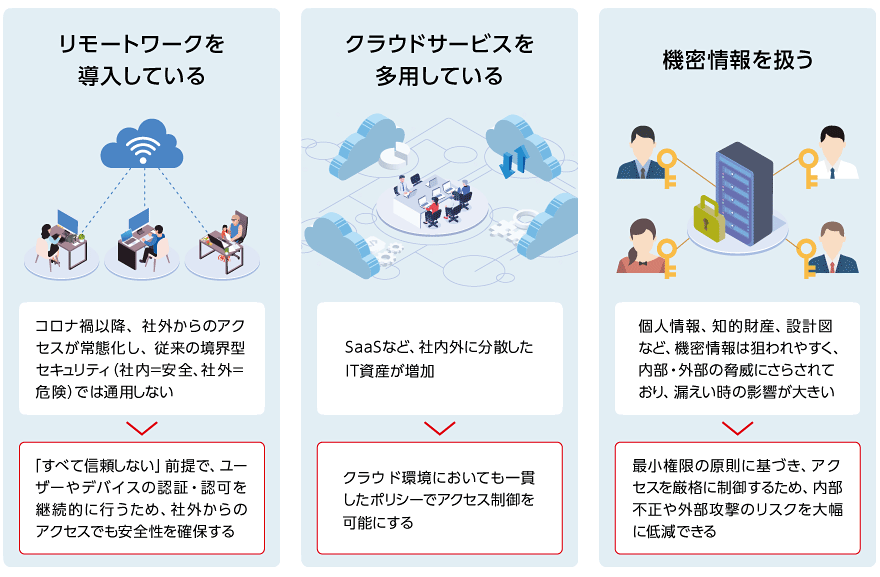

クラウド化やリモートワークが進んだことで、従来の「境界型防御」では十分なセキュリティを確保することが難しくなってきました。そこで注目されているのが「ゼロトラストセキュリティ」です。ゼロトラストセキュリティを導入することで、アクセス制御を強化し、内部・外部の脅威からシステムを保護し、データ漏えいのリスクを大幅に低減します。

ゼロトラストの考え方

CSF(サイバーセキュリティフレームワーク)の下位概念に位置付けられるドキュメント類の一つに「ゼロトラスト・アーキテクチャ」が存在します。「ゼロトラスト・アーキテクチャ」にはゼロトラストの7つの基本的な考え方が記されていますが、必要とされる対策はさまざまであり、単一のソリューションでゼロトラストが実現するわけではありません。また、ゼロトラストありきではなく、その考え方を考慮に入れて、具体的な目的や課題に取り組むことが大切です。

| ゼロトラスト 7つの原則 | 要約 | 代表的な要素 | |

|---|---|---|---|

| 1 | すべてのデータソースとコンピューティングサービスをリソースとみなす | 保護すべき情報資産を把握する | IT資産管理 |

| 2 | ネットワークの場所に関係なく、すべての通信を保護する | 社内や自宅、外出先など、場所にかかわらず、すべての通信を保護する | SASE |

| 3 | 企業リソースへのアクセスをセッション単位で許可する | 情報資産に対する必要最小限の権限を付与する | |

| 4 | リソースへのアクセスは、動的ポリシーにより決定する | 情報資産へのアクセスはリクエストごとに許可する | |

| 5 | すべての資産の整合性とセキュリティ動作を監視し、測定する | 情報資産のセキュリティ状態を維持・監視する | EDR |

| 6 | すべてのリソースの認証と認可を⾏い、アクセスが許可される前に厳格に実施する | 情報資産へのアクセスに伴う認証を強化する | IDaaS |

| 7 | 資産、インフラス、通信の現状について情報を収集し、セキュリティ態勢の改善に利⽤する | ログ情報を収集・分析して、セキュリティ対策の改善に利用する | SIEM |

ゼロトラストが必要とされる背景

キヤノンマーケティングジャパンの豊富なソリューションが、セキュリティの課題を解決します