スレットハンティングサービス NetWitness Network

NetWitness Network

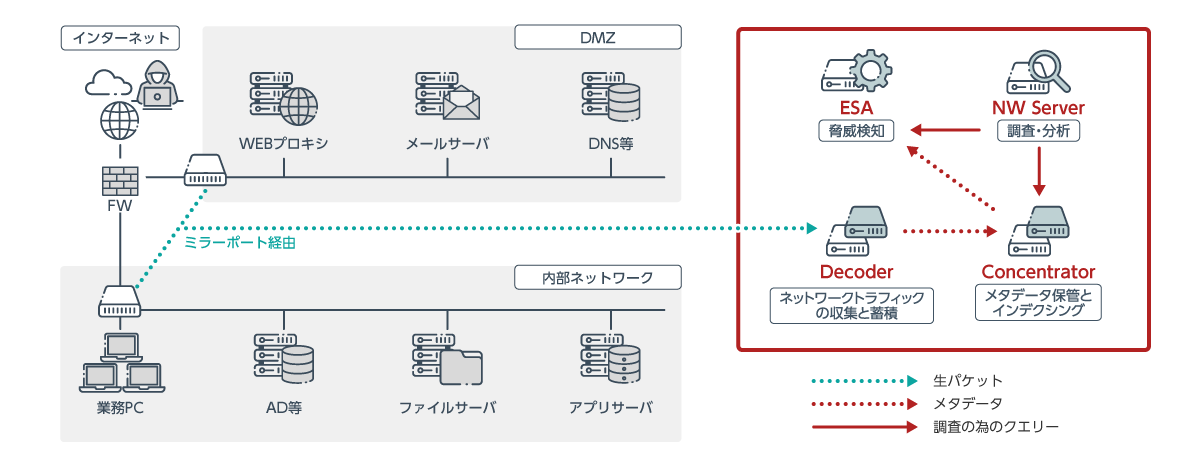

Netwitness Network 概念図

NetWitness Network 基本コンポーネントと各機能

| Decorder | 対象のミラーポートからネットワークパケットを収集し保存するためのハードウェア |

|---|---|

| Concentrator | 収集したトラフィックからメタデータ(属性情報)を生成し多様な観点で高速な調査を可能にするハードウェア* |

| NW Server | 解析用のフロントエンドであり、ダッシュボードやレポートのダウンロード機能を提供するハードウェア |

| ESA | 相関ルールの作成やアラートのイベントの相関関係や時系列に沿った複雑な解析を提供するハードウェア |

*RSA特許取得済みアーキテクチャ

| Hybrid | DecorderとConcentratorの機能を一台にまとめたハードウェア |

|---|

NetWitness Network 特長

NetWitness Networkは、大容量のパケットを収集・保存し高速に解析する機能を持っています。

高速検索のカギとなるのが、RSAが特許を持つメタデータ(属性情報)の生成によるインデックス化機能です。

パケットデータとは別にインデックスとして特長を保有するため、大量の保存パケットの中から見つけたい属性に合致する通信を瞬時に検索することが可能になります。

また、収集したパケットを、RSAが提供するナレッジ配信サービス「RSA Live」により提供される最新の脅威インテリジェンスと照合させることも、あらかじめ定義したルールにより異常なふるまいをあぶり出すこともできます。

例えば、

- 実行ファイルをダウンロードした後、ブラウザを利用しない不審なPOSTアクセスが発生した

- 10回ログインに失敗した後に、ログインに成功した

など、時系列でのイベントをルール定義することが可能です。

攻撃者が使用する手口をルール定義しておくことで、組織内での感染の横展開(ラテラルムーブメント)を早期に発見することにつながります。

キヤノンMJグループが提供する スレットハンティングサービスとは

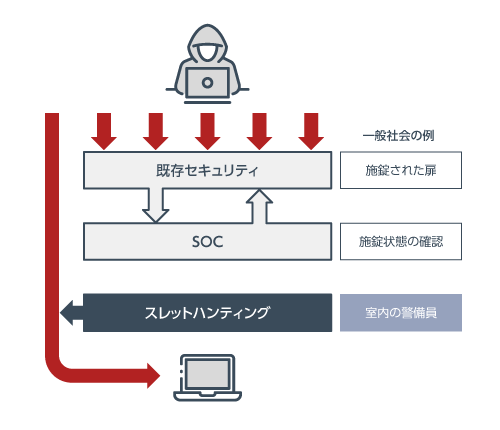

スレットハンティングサービスは警備員のようなもの

NetWitness Networkを使用したスレットハンティングについて解説します。

スレットハンティングのイメージは、例えるなら室内に配備した警備員のようなものです。

既存のセキュリティが施錠された扉であり、扉の施錠状態を確認するのがSOCであるとしたときに、扉を通らずに入ってくる脅威を捕まえるのが内部の警備員です。

標的型の攻撃を仕掛けてくる攻撃者は、防御製品のロジックを研究したうえで攻撃を行います。

そのため、既存セキュリティでは防御できないインシデントが起きます。

セキュリティ対策を行っているにも関わらず攻撃を受けてしまうのはそのためです。

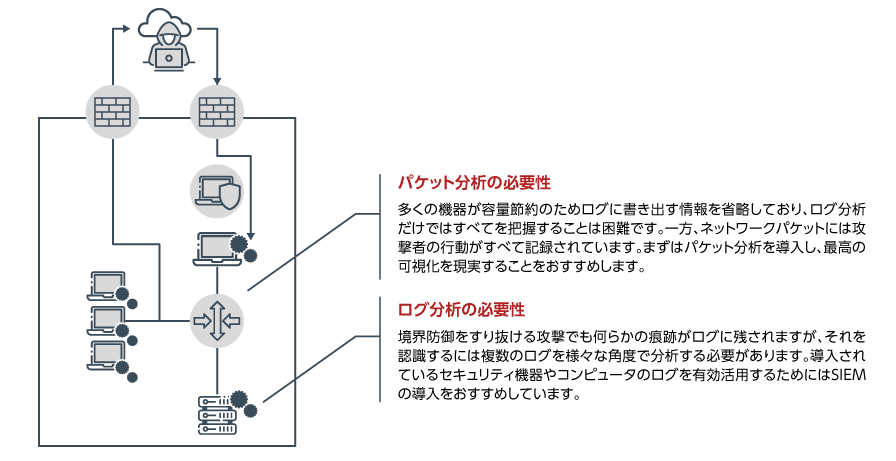

既存のセキュリティ対策の限界

既存セキュリティでは、パターンファイルや機械学習アルゴリズムにより脅威を自動的に 認識し対処することで、お客さまの運用負荷を軽減してきました。

これは便利な反面、認識されなかった脅威の存在が無視されてしまい、 ひとたびセキュリティを突破すれば 攻撃者は自由にお客さまの環境で悪事を働くことが出来ます。

この課題への解決策として、既存のセキュリティをすり抜けてしまった脅威をパケットとログの 両面から人の手で分析するスレットハンティングサービスをご提案します。