第2章:2.専門化し技術革新を続けるサイバー犯罪者

2.専門化し技術革新を続けるサイバー犯罪者

一方、このようなセキュリティギャップを悪用して攻撃するサイバー犯罪者の数は、近年急増しています。窃取したデータを販売したり、アクセスやツールを購入したり、新たな人材を雇うための地下マーケットも存在します。サイバーセキュリティの専門家は不足していますが、サイバー犯罪で生計を立てようとする人材は豊富にいるようです。

このサイバー犯罪のための地下マーケットでは、あらゆる領域で技術革新が進んでおり、ネットワークを防御する側にとっては好ましくない状況が続いています。以下のような新しい攻撃手法やサービスが見られるようになりました。

サービスとしてのランサムウェア(RaaS)

SaaSモデルが普及し、クラウドからソフトウェアを簡単に展開できるようになったように、RaaSによってランサムウェア攻撃を簡単に開始して管理できるようになり、ランサムウェア攻撃がビジネスとして運営されています。RaaSを利用するアフィリエイトグループは、攻撃で得た収益の最大80%を手にすることができます。RaaSの利用料を支払う見返りとして、ランサムウェアのペイロードと攻撃インフラ、および窃取したデータを提供・販売するサイトが含まれるスターターキットが利用可能になります。

マネタイズの手法

現在、多くのランサムウェアの攻撃は、データを外部に送信して漏洩させ、金銭の支払いを強要します。しかし、アフィリエイトグループは、さらにさまざまな手口で被害者にプレッシャーをかけるようになっています。例えば、分散型サービス拒否(DDoS)を仕掛けたり、顧客、パートナー、ジャーナリストにサイバー攻撃が発生していることを意図的に伝えたりする場合もあります。あるランサムウェアグループは、被害を受けたグループ企業のサイト※1を改ざんし、身代金を要求する文章を表示しました。別のグループは、攻撃した各組織向けにリークサイトを作成※2し、顧客や従業員が自分のデータが流出しているかを確認できるようにしていました。

脆弱性が公開された直後にエクスプロイトが開発される

米国の国家脆弱性情報データベース(NVD)で追跡されている脆弱性の数は、2021年に過去最高を記録しました。セキュリティ管理者は、公開されている膨大な数のパッチを常に把握することがますます困難になっています。さらに、ゼロデイ脆弱性を機敏に悪用するサイバー攻撃組織も増えており、脅威はますます拡大しています。Microsoft Exchange ServerのProxyLogonの脆弱性を修正するパッチが提供されてから数日のうちに、10ものAPTグループ※3がこの脆弱性を悪用した攻撃を行い、115カ国以上の5,000台以上のExchange Serverが影響を受けました。

サイバー攻撃のためのサプライチェーン

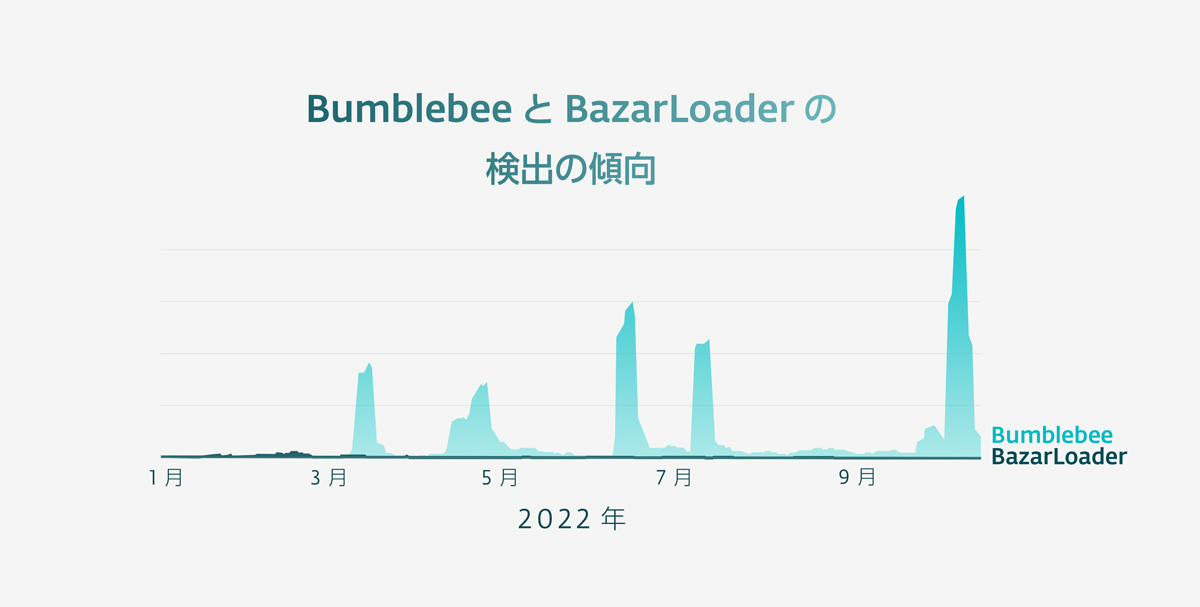

サイバー犯罪の地下マーケットは拡充を続けており、専門化も進んでいます。特殊なスキルを有する専門家グループが参入しており、商業面と運用面に関する要件に対応するようになっています。例えば、認証情報の窃取を専門としており、他の組織にアクセス情報を大量に販売しているイニシャルアクセスブローカーが出現しています。2021年にサイバー犯罪者向けのフォーラムで広告を行ったイニシャルアクセスブローカーの数が前年から57%増加していることがある調査チーム※4から報告されています。そして、追加のペイロードをダウンロードして実行するように設計されたローダーであるBumblebeeも販売されています。Bumblebee は、2020年に2回のテイクダウンを乗り越え驚異の復活力を示した「TrickBot」の後継として悪用されているローダーです。しばらくは、TrickBot の代わりとしてBazarLoaderが2022年の初めまで広く利用されていましたが、その後すぐにBumblebee に取って代わられました。Bumblebeeローダーは、TrickBotやBazarLoaderと同じサイバー犯罪者によって運営されている可能性が高く、2022年8月中旬に最新のキャンペーンを開始し、現在も活動を続けています。

正規のツールとファイルレスマルウェア

サイバー犯罪者は標的のネットワークに侵入すると通常、正規のツールやファイルレスマルウェアを使用して、従来のセキュリティツールによる検出を回避します。これは、一般的に使用されているプログラムを利用して、ラテラルムーブメント、データの流出、プロセスの検出、クレデンシャルダンプ、任意のコマンドシェルの実行などの悪意ある操作を実行するという発想です。利用されているプログラムには、PowerShell、PsExec、Cobalt Strikeなどがあります。

フィッシングとソーシャルエンジニアリングの進化

昔ながらのやり方が最も効果的となる場合もあります。フィッシング※5は、ランサムウェア攻撃の経路のトップ3に入っており、2022年Q1 には過去最高の検出数を記録※6しています。サイバー犯罪者は、メールフィルターやセキュリティトレーニングプログラムを出し抜くために、常に手を変え品を変えています。最も一般的なフィッシングは、メールスレッドを乗っ取る手法です。これは、攻撃者はある受信箱を乗っ取り、そのユーザーになりすましてこれまでの対話に乗ってフィッシングリンクをばら撒くものです。返信されるメッセージは、新しいメッセージよりも本物らしく見えるため、メールにあるリンクがクリックされる確率が高くなります。また、スマートフォンに巧妙なショートメッセージ(SMS)を送信してクリックさせるスミッシング(SMSフィッシング)という手法も悪用されています。あるベンダーは、2021 年に米国におけるスミッシングの試行回数が2倍※7になり、500件以上のスレッドハイジャック※8キャンペーンが同年に実行され、16種類のマルウェアが配信されたことを記録しています。

- ※1

- ※2

- ※3

- ※4

- ※5

- ※6

- ※7

- ※8

本コンテンツは、ESET, spol. s r.o. より提供を受け、Webコンテンツとして掲示しているものです。許可無く複製等を行うことを禁止します。