サイバー攻撃の最新動向と備えるべき対策トピックス・イベントレポート

キヤノンITソリューションズ

ITインフラセキュリティ事業部

エンドポイントセキュリティ企画本部 技術開発部 マルウェアラボ

シニアセキュリティリサーチャー

石川 堤一氏

-

※

所属・役職は2018年12月現在のものです。

サイバー攻撃にも「流行」があり、そしてめまぐるしく変化しています。サイバー攻撃に対処するには、その最新動向と、求められる対策を知っておくことが必要です。このセミナーでは、日々さまざまな手法が出現し、巧妙化・複雑化していくサイバー攻撃の「今」を紹介するとともに、押さえておくべき対策について解説します。

キヤノンITソリューションズのセキュリティ対策を支えるマルウェアラボ

セミナーの冒頭では、石川氏が所属するマルウェアラボについて紹介されました。マルウェアラボは、3年前に設立されたマルウェアの研究を中心に活動している組織です。

マルウェアラボでは、おもな活動として、最新のマルウェアが発見された際の解析のための準備や、他国での事例の調査といった研究調査、アナリストがマルウェアそのものを調べ、実際にどういった攻撃だったのかを解析する検体解析、これまでの調査や研究・解析から見えてきた結果を、「マルウェア情報局」において「マルウェアレポート」として月に1回公開するなど、情報発信を行っています。

さらに、ESET社が世界各国に置いているウイルスラボと、各国のマルウェアの状況について日々情報交換を行うとともに、日本と海外との状況の違いを分析することも、マルウェアラボの活動のひとつです。

2018年上半期のマルウェア検出状況

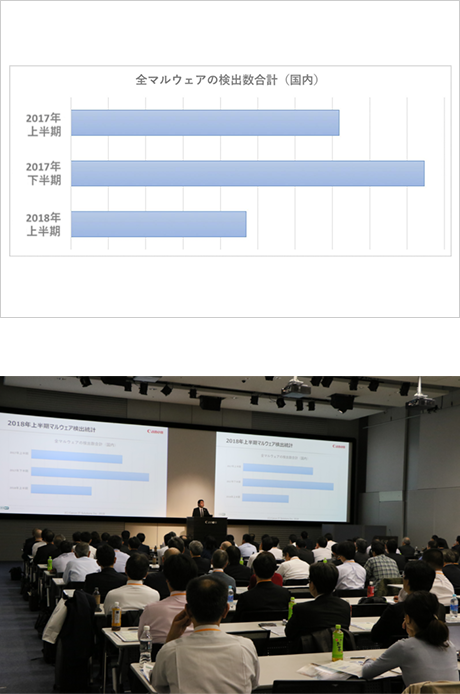

続いて、前述の「マルウェアレポート」を元に、2018年上半期のマルウェア検出統計についての解説が行われました。

2018年1月~6月の期間に、「ESETシリーズ」のユーザー環境で検出されたマルウェア数を見ると、2018年はマルウェア検出数が減少傾向にあります。このようなマルウェア検出数の減少は、2017年に行われた攻撃の主流が不特定多数を対象にした「ばらまき型攻撃」であったことや、そういった攻撃に用いられるメールに添付されたマルウェアを未然に防ぐ措置が進んだことが原因です。

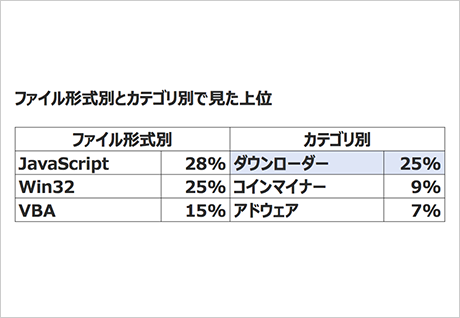

2018年上半期に検出されたマルウェアの内訳は、右図のようになります。

なお、上の表における「ダウンローダー」の大半は、メールに添付されたものでした。このことから、「ばらまき型攻撃」を中心としたマルウェアの検出数は大幅に減少しているものの、攻撃自体はまだ続いていることがわかります。また、「コインマイナー」は仮想通貨の採掘を目的とする、近年新たに出現したマルウェアです。

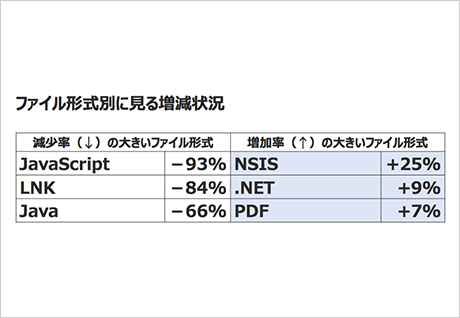

ファイル形式別の検出数では、もっとも多かったJavaScript形式のマルウェアですが、2017年と比較すると減少傾向にあります。今後、警戒が必要なのは、増加傾向が著しいNSIS形式(Nullsoftのインストーラー開発支援ツールを用いて作られたファイル形式)、.NET形式、およびPDFです。このように、サイバー犯罪者はさまざまな手口(ファイル形式)を用いて、攻撃を仕掛けようとしています。

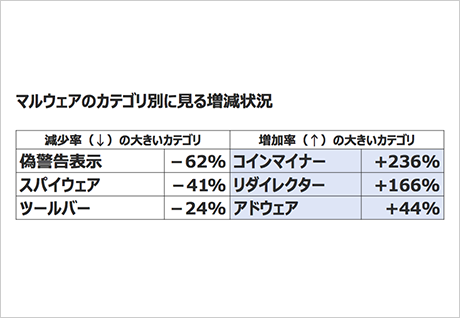

カテゴリ別では、「コインマイナー」の検出が大幅に増加しました。「コインマイナー」はWebサイトに仕掛けられ、そこにアクセスしたユーザーが(そうとは知らずに)仮想通貨の採掘に協力させられる、といった事例もみられます。その他、増加率の大きかった「リダイレクター」「アドウェア」いずれも、Webブラウザでアクセスした場合に検出されるマルウェアです。

このことから、サイバー犯罪者の攻撃手法が、2017年のメールを利用したものから、Webブラウザを用いたものへと変化していることがわかります。Webブラウザを利用することで、プラットフォームに関係なく攻撃を実行可能になるため、今後は幅広いOS環境で警戒が必要です。

最新のサイバー攻撃動向・不特定多数を狙った攻撃

続いて、最新のサイバー攻撃動向が、「不特定多数を狙った攻撃」と「特定の標的を狙った攻撃」に分けて紹介されました。

「不特定多数を狙った攻撃」とは、その名の通り法人・個人を問わずすべてのインターネット利用者を狙った攻撃です。近年は、大半が金銭を目的としており、複数の対象に同じマルウェアが使用される傾向にあります。

複数の対象に同じマルウェアが使われる理由の1つが、ダークウェブ(注1)で販売されているサイバー犯罪者のためのサービス「CaaS(Crime as a Service:カーズ)」の存在です。「CaaS」の出現によって、プログラミングの知識がない人でも、簡単にサイバー攻撃の実行が可能になってしまいました。そして、「CaaS」を利用した攻撃の増加が、複数の対象に同じマルウェアが用いられる理由の1つと考えられます。

今回のセミナーでは、「CaaS」の代表例として「RaaS(ラーズ)」と「PhaaS(ファーズ)」が紹介されました。

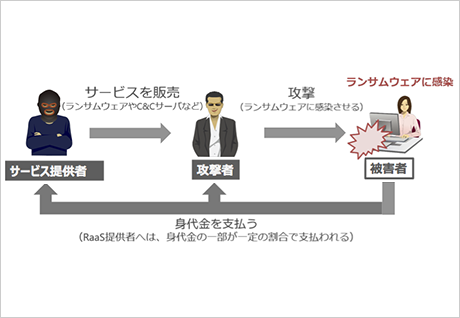

「RaaS(Ransomware as a Service)」では、ランサムウェアやC&Cサーバ(注2)などをセットにしたサービスとして提供されており、攻撃者はそのサービスを利用することによって、簡単にランサムウェアによる攻撃を実行できるようになっています。

ある「RaaS」のWebサイトでは、FAQ(Frequently Asked Questions:よくある質問集)ページが用意されており、サービスについての説明はもちろん、ウイルス対策ソフトごとの検出状況が掲載されていました。また、ある別の「RaaS」サイトでは、そのサイトが提供しているランサムウェアに感染した端末の、ユーザー名やOS、IPアドレス、暗号化ファイル数、暗号化キーなどを一覧表示するダッシュボードを用意しています。

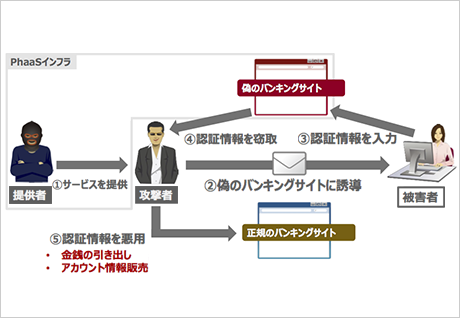

「PhaaS(Phishing as a Service)」では、「RaaS」の場合と同様に、ニセのバンキングサイトなどフィッシング詐欺に必要なものがサービスとして提供されており、フィッシング詐欺を簡単に実行可能です。

フィッシング対策協議会が2018年6月発表した情報によれば、国内のフィッシング報告件数が2018年3月以降大きく増加しています。このデータに注目したマルウェアラボが調査を行ったところ、「PhaaS」の存在が明らかになりました。

ある「PhaaS」サイトでは、実在する決済サイトやポータルサイトをはじめとする大手サイトのリストが掲載されています。そこで、フィッシング詐欺に使用したいサイトをクリックすると、フィッシング詐欺に利用できるニセのログイン画面が生成される、という仕組みです。そのサイトでは、フィッシングメール作成のためのフォーム画面も提供していました。

「PhaaS」サイトが提供するフィッシング詐欺サービスの価格は非常に安価で、ある「PhaaS」サイトでは規模に応じたサービスレベルが用意されており、もっとも安価なプランなら3ドル/3日間でサービスの利用が可能です。

一般的なフィッシング詐欺では、ニセのログイン画面で入手したIDやパスワードを利用して、金銭の引き出しなどを行いますが、「PhaaS」サイトの中には入手したIDやパスワードを販売しているところも発見されました。

マルウェアラボでは、こういった「CaaS」について、日本への影響も含め引き続き調査を進めていきます。

(脚注1)

ダークウェブ:インターネットには接続されているものの、アクセスするために特定のツールや認証などが必要な、オーバーレイネットワークに存在しているWebサイト群。

(脚注2)

C&Cサーバ:コマンド&コントロールサーバ。ランサムウェアから送信された被害PCの情報(OSの詳細な情報やIPアドレス、ランサムウェアを実行したアカウントのアクセス権限など)の受信や、被害PC上のファイルの暗号化に必要な暗号化鍵の送信を担う、ランサムウェアによる攻撃に欠かせないサーバです。

最新のサイバー攻撃動向・特定の標的を狙った攻撃

「特定の標的を狙った攻撃」(標的型攻撃)のうち、近年その被害額の大きさから注目されているのが「APT(「Advanced Persistent Threat:高度で持続的な標的型攻撃)」です(「APT」については、ワークショップ「エンタープライズ向けセキュリティ対策! サイバー脅威の検知、対応、予測まで。~ESET製品のご紹介~」のレポートも参照してください)。

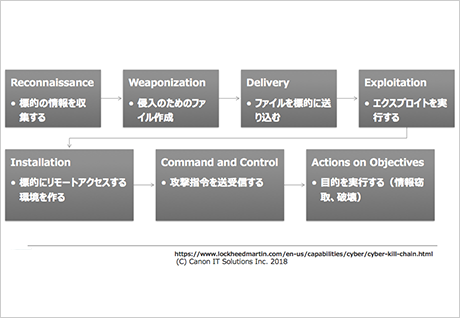

「APT」では、以下の「サイバーキルチェーン」に従って、複数の段階を踏んで攻撃が実行されます。「サイバーキルチェーン」とは、米ロッキードマーチンが提唱した、標的型攻撃において実行される7段階のステップです。

「APT」では、集中的な攻撃を「キャンペーン」と呼んでいます。今回のセミナーでは、代表的なAPTキャンペーンとして、「Plead(プリード)」「Turla(トゥーラ)」「Sednit(セドニット)」が紹介されました。

「Plead」は、BlackTechと呼ばれるサイバースパイグループによる、東アジアをおもなターゲットにした攻撃キャンペーンです。同名のマルウェアも存在しており、大手機器メーカーが台湾で盗まれた正規の電子証明書を悪用して、感染したPCにインストールされているWebブラウザやメーラーなどから、パスワードを盗み出します。日本でも、Wordファイルを装った実行モジュールが学術関係の機関を中心に送付された事例があり、警戒が必要です。

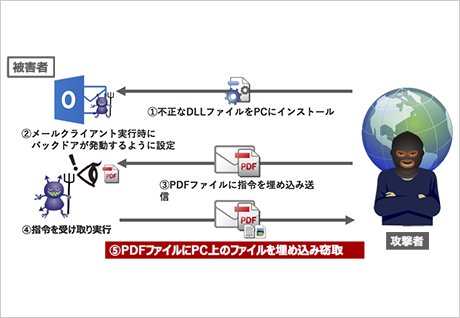

「Turla」は、世界中の軍事組織や政府機関などを標的に活動しているサイバースパイグループの名称であり、同名のマルウェアも存在します。同マルウェアは、登場以来さまざまな機能が追加されており、指令が埋め込まれたPDFを送信して、ファイルを盗み出すのが特徴です。

「Turla」によるPDFを利用したファイルの窃取では、偽装ファイルを用いてPCに不正なDLLファイルをインストールさせ、感染したPCに指令を埋め込んだPDFを送信、そのPDFに感染PC上のファイルを埋め込んで盗み出します。

一般的な標的型攻撃は、標的となったPCをマルウェアに感染させてバックドアを作り、そこからマルウェアに指示を送って感染PC内の情報を送信させる、という手口です。このような仕組みでは、C&Cサーバが(捜査機関による押収などによって)ダウンすれば攻撃が終了します。

一方、「Turla」ではメールを利用してC&Cサーバとのやり取りを行うため、何らかの理由でC&Cサーバがダウンしたとしても、別の端末などからメールの送受信を行うことで、攻撃の継続が可能です。「Turla」のバックドアには、あらゆる操作を実行できるコマンドが搭載されていることとあわせて、攻撃者が逃亡中でも攻撃を続けられるような設計となっていることがわかります。

「Sednit」は「ファンシーベアー」とも呼ばれる、政府組織や国際機関などを標的とするサイバースパイグループです。2018年9月にESET社の研究者が、同グループがUEFIツールキット「Lojax(ロージャックス)」を使用したことを公表したことによって、改めて注目を集めました。

「Lojax」は、PCのUEFI(注3)にルートキット(注4)を仕掛けることで、PC起動時のUEFI読み込み中にWindowsのレジストリを書き換えてしまいます。UEFIに感染するため発見が難しく、OSを再インストールしても駆除できないのが特徴で、現時点では最新のチップセットを搭載したPCを使用するか、UEFIファームウェアをアップデートする以外に対処方法はありません。

(脚注3)

UEFI:Unified Extensible Firmware Interfaceの略で、PCのファームウェア(ハードウェアを制御するためのソフトウエア)とOSとの間をとりもつソフトウエアのことです。従来のBIOS(Basic Input/Output System)を置き換えるものとして登場しており、近年多くのPCで使用されています。

(脚注4)

ルートキット:感染したPCを外部からリモートコントロール可能にするマルウェア。しばしばOSの奥深くまで侵入し、ウイルス対策ソフトなどによる発見を防ごうとします。

サイバー攻撃への対策

サイバー攻撃への対策として、石川氏は「脆弱性への対応」「セキュリティ製品の運用」「情報リテラシー教育」「先回りの情報収集」の4点をしっかり抑えておくことが重要である、と指摘しました。

「脆弱性への対応」としては、2017年のWannaCry出現以降、脆弱性を悪用した攻撃が頻発していることから、セキュリティパッチの適用はもちろん、必要に応じて脆弱性診断サービスを利用してセキュリティ対策で不足している部分を把握し、しっかりと対策を行っていくことが重要です。

「セキュリティ製品の運用」では、マルウェア定義データベースを最新の状態に更新し、常に新しいマルウェアを検知できるようにしておく必要があります。

「情報リテラシー教育」では、ランサムウェアへの対策に限らず、計画的なバックアップの実施が重要です。また、フィッシング詐欺の事例を知っておくことも重要な対策といえます。

「先回りの情報収集」としては、最新のサイバー攻撃に対して、どのような対策が必要なのかを知るためにも、サイバー攻撃の最新動向をはじめとする情報収集が重要です。また、攻撃者の戦術を知り、攻撃に応じた対策の実施も求められます。