脆弱性は放置する時代から管理する時代に ~脆弱性診断のすすめ~トピックス・イベントレポート

キヤノンITソリューションズ

ITインフラセキュリティ技術本部

技術四部

セキュリティリサーチャー

酒井健太氏

-

※

所属・役職は2018年12月現在のものです。

かつて、脆弱性が放置されていた時代がありました。このワークショップでは、なぜ脆弱性が放置されていたのか?なぜタイトルのように脆弱性を管理しなければならないのかを、近年のIT/セキュリティ動向を交えて解説するとともに、キヤノンITソリューションズが提供している脆弱性診断ソリューションが紹介されました。

近年のIT/セキュリティ動向

IoT市場の拡大とそれにともなうさまざまな機器のインターネットへの接続、B2C市場規模の増大にともなうWebサイトの増加など、IT市場が絶え間なく成長し続けています。その一方で、企業を取り巻くセキュリティリスクも、IT市場の成長とともに変化しているのが現状です。

それを象徴する事例のひとつとして、酒井氏はサイバー攻撃を行う攻撃者側の目的の変化を挙げています。かつて、攻撃者の目的は自己顕示欲や技術の誇示でした。しかし、近年ではその目的が「金銭」に変わっています。現在、攻撃者のおもな標的は、情報資産や機密情報、サーバやPCの権限といった「現金化できるもの」です。盗み出された機密情報などは、ダークウェブ(注1)で売買されています。

続いて、酒井氏は2018年のサイバーセキュリティにまつわる事件を振り返り、仮想通貨の不正引き出しや、公共交通機関を運営する企業へのランサムウェア被害、CPUの脆弱性、CMS(Content Management System:コンテンツ管理システム)の脆弱性、フィッシングメールの巧妙化を挙げるとともに、こういった事件に共通するのが「脆弱性の悪用」であると指摘しました。

(脚注1)

ダークウェブ:インターネットには接続されているものの、アクセスするために特定のツールや認証などが必要な、オーバーレイネットワークに存在しているWebサイト群。

延長サポート終了がゼロデイ攻撃のリスクに

「脆弱性」とは、セキュリティホールやコンピュータソフトウエアの欠陥などを指す言葉です。リリース当初は問題がなかったものの、後に(問題が明らかになって)脆弱性となった事例もありました。

一方で、攻撃者は、脆弱性を修正するセキュリティ修正プログラムが公開される前に、その脆弱性を突いて攻撃を行おうとします。そのような、脆弱性への対策が実施される前に、その脆弱性を突いて行われる攻撃が「ゼロデイ攻撃」です。

ワークショップの中で、酒井氏はWindows Server 2018、Windows 7 SP1、RedHat Enterprise Linux 5の延長サポート終了にともなうリスクの可能性を指摘しました。アプリケーションやコンテンツの互換性を理由に、依然としてこれらのOSを使用しているユーザーは数多く存在しています。

しかし、延長サポートが終了してしまえば、セキュリティ修正プログラムがリリースされず、脆弱性が発見されたとしても修正が行われません。したがって、延長サポートが終了してしまったOSを使用し続けることは、恒久的なゼロデイ攻撃のリスクにつながる、というわけです。

増え続ける脆弱性

2017年に全世界で発見・報告された脆弱性の件数は、実に14714件に上ります。そして、2018年11月時点での脆弱性の件数は、昨年を上回る15400件に達しました。脆弱性が増加した理由としては、IoTによるデバイスの増加や、フレームワーク/アプリケーションの増加などが考えられます。ただし、この件数は報告されている脆弱性であり、まだ報告されていない、野放しになっている脆弱性、つまりゼロデイ脆弱性は含まれていません。

脆弱性が悪用された代表的な事例として、酒井氏が紹介したのが、2017年5月17日に世界各国で被害が確認されたランサムウェア「WannaCry(ワナクライ)」です。「WannaCry」は、Windowsのファイル共有機能であるSMBの脆弱性(MS17-010)を悪用して感染を拡大しましたが、その脆弱性に対応するセキュリティ修正プログラムは2017年3月の段階で、すでにリリースされていました。つまり、「WannaCry」はゼロデイ攻撃ではなかったのです。すでに脆弱性が報告されているにも関わらず、それが放置されてしまったため、世界中で大きな被害がもたらされました。なお、この脆弱性を狙った攻撃は、現時点でも増加中であり、引き続き警戒が必要です。

酒井氏は、「WannaCry」の例のように脆弱性が報告されているにもかかわらず、放置されてしまう原因として、セキュリティアラートに対応する時間や人材が不足していることや、対応マニュアルが更新されていないこと、攻撃手法の高度化・巧妙化、そしてサイバー攻撃やセキュリティソリューションの種類があまりにも多く、すべてを把握できないことを指摘しています。

脆弱性診断はセキュリティにおける健康診断

キヤノンITソリューションズでは、サイバー攻撃をさまざまなフェーズで食い止める「多層防御」の考え方に基づいた製品・ソリューションを提供していますが、酒井氏はこういった「防御を中心とした対策」よりも、今後は「防御だけでなく、攻撃者が悪用するであろう箇所を事前に把握して、それに対応しておくことが重要」になってくると訴えました。それに対応すべく、キヤノンITソリューションズが2018年から展開を進めているのが、「脆弱性診断」です。

セキュリティの品質を高めるための、今後の防御だけにとらわれない対策としては、「検知」「防御」「対処」の可視化が求められています。酒井氏は、「攻撃者の目的は変化しても、やっていることは昔から変わっていない」と指摘した上で、「対策を行う側は万が一侵入された場合の早期発見が重要になってくる」と語りました。

さらに酒井氏は、脆弱性診断の意義を健康診断になぞらえて説明し、診断の結果によって対応することで症状の悪化を防ぐという健康診断の目的は、脆弱性診断と同じであると指摘。脆弱性診断の必要性を訴えました。

キヤノンITソリューションズが提供する脆弱性診断ソリューション

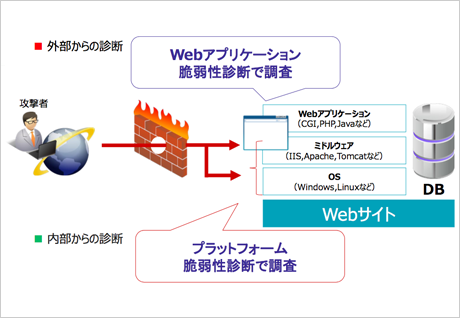

Webサイトへの攻撃を例にした場合、攻撃者はSQLインジェクションやクロスサイトスクリプティング(XSS)といった攻撃手法を駆使して侵入しようと試みます。そういった攻撃の危険性を事前に診断するのが「Webアプリケーション脆弱性診断サービス」です。

侵入に成功した攻撃者は、その後ミドルウェアやOSに攻撃を仕掛け、さらにWebサイトにアクセスしてくるユーザーのPCや、ドメインコントローラへと攻撃範囲を拡大します。こういった、侵入後のさらなる攻撃の危険性を事前に診断するのが「プラットフォーム脆弱性診断サービス」です。

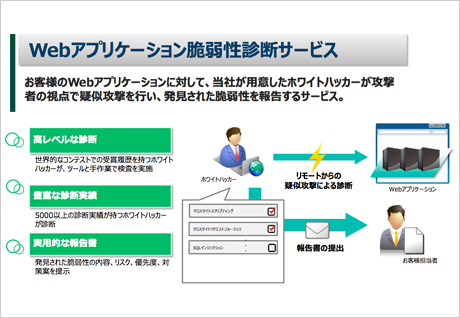

「Webアプリケーション脆弱性診断サービス」では、専門の技術者が、高度な技術やツールを組み合わせて診断を行います。また、さまざまなWebアプリケーションを診断してきた、キヤノンITソリューションズのこれまでの実績も強みです。

サービスは、ヒアリングシートによる情報収集→クローリングによるサイト構成のチェック→Webサイトの検査→報告書の作成・送付という流れで提供されるほか、報告会の実施なども検討しています。ホワイトハッカーが不正な値の入力やリクエスト改ざんといった疑似攻撃を行う、ツールと手動を組み合わせたハイブリッドな検査が特徴です。

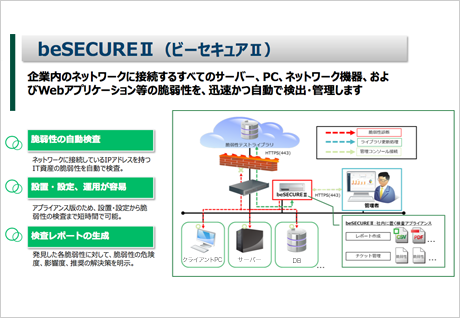

「プラットフォーム脆弱性診断サービス」は、アプライアンス製品を採用することで設置後短時間で使用でき、わずかな手順で診断を始められるほか、スケジュールによって診断とレポート作成を自動で行える、「簡単設置」「簡単操作」「簡単運用」を特徴としています。診断に使用される米Beyond Securityのアプライアンス「beSECURE(ビーセキュア) II」は、ネットワーク機器などの設定変更やエージェントのインストールを行うことなく、ネットワークに接続されたすべてのデバイスの診断が可能です。