セキュリティ専門家が解説 「改善に向けて踏み出せる脆弱性診断の選び方」セキュリティ診断サービス

システムの脆弱性を把握し、日々増え続けるマルウェアから大切な情報資産を守る手段の一つである「脆弱性診断」。

当社セキュリティエバンジェリストが、脆弱性診断サービスの選定基準を分かりやすくお伝えします。

-

※

本内容は2020年6月24日開催のオンラインセミナー「セキュリティエバンジェリストが明らかにする!成功事例からみる、脆弱性診断の選定ポイント」の講演内容を一部抜粋し公開しています。

オンラインセミナー講演動画の視聴、講演資料のダウンロードはこちらからお申し込みいただけます。

脆弱性診断サービスは 「スコープ」「品質」「フォロー」で選ぶべき

脆弱性診断を実施するにあたり、まずは「診断スコープ」(診断範囲)を整理しましょう。

脆弱性診断には、ツールを利用する「ツール診断」と、セキュリティ技術者が実施する「手動診断」があります。

ツール診断では「機械的に発見できる明示的な脆弱性」を検出可能です。

手動診断では「アプリケーション仕様や設計に起因する脆弱性、認証/認可やファイルアップロード、セッション管理に関する脆弱性」などを洗い出すことが可能です。

診断スコープは、コストと効果のバランスを考慮して選定しましょう。

診断スコープが確定したら、次は「診断品質」にもこだわりましょう。

ツール診断の診断品質は、「ツールの精度」に依存します。

手動診断の診断品質は「検査員のスキル」に左右されることがあるため、提供するサービサーの診断実績を確認したり、客観的な指標となる関連資格の保有状況やセキュリティテクニックコンテストの受賞歴(DEFCON CTF入賞など)を参考にして、診断品質を確保しましょう。

診断実施後のサービス提供会社の対応として、「診断フォロー」についても確認しておきましょう。

脆弱性診断は、診断を受けることが目的ではなく、診断後の改善をスムーズに進められるかどうかが重要です。

「診断実施後の報告会は開催可能か」「報告レポートに改善提案は含まれているか」「改善策の相談は可能か」といった、改善に向けて踏み出せるフォロー体制についても、利用サービスの選定基準に含めることをお勧めします。

特定の基準をもとに網羅的に分析したいなら 「脆弱性診断」

脆弱性診断では、以下のような基準をベースラインとして使い、システムの脆弱性によるリスクを網羅的に分析・評価します。

評価基準の一例

| アプリケーションセキュリティ 検証標準(ASVS) |

Webアプリケーションのセキュリティに関し多岐に渡る活動を行っている国際NPO団体「OWASP」(オワスプと読む)がまとめている、Webアプリケーションに必要とされるセキュリティ要件をまとめた評価基準。 |

|---|---|

| OWASP TOP10 | 脆弱性リスクをスコア化し、危険度に基づき順位付けされたリスト。OWASPが整理、公開している。 |

| ウェブ健康診断仕様 | IPA(情報処理推進機構)から公開されている、「安全なウェブサイトの作り方」の別冊資料。 危険度の高い脆弱性の検出パターンと、脆弱性有無の判定基準が記載されている。 |

サイバー攻撃の影響を把握するなら 「ペネトレーションテスト」

「外部からのサイバー攻撃」や「内部犯がいた場合」などのシナリオを想定し、特定の目的(侵入や情報窃取など)が達せられるか、システムだけではなく運用上の問題点も含めて調査します。

複数の課題(システムの脆弱性や運用)を組み合わせ、特定の目的が達せられるかリスクを分析・評価します。

本番を想定した実地訓練、といったイメージがわかりやすいでしょう。

ペネトレーションテストは「ペンテスター」と呼ばれる技術者が攻撃者の視点でシステムの穴を探し出し、システム内部へ侵入することで、情報漏洩や不正決済などの可能性を検証します。

脆弱性診断のような網羅性はありませんが、実運用に即した「運用上の課題」を検出することが可能です。

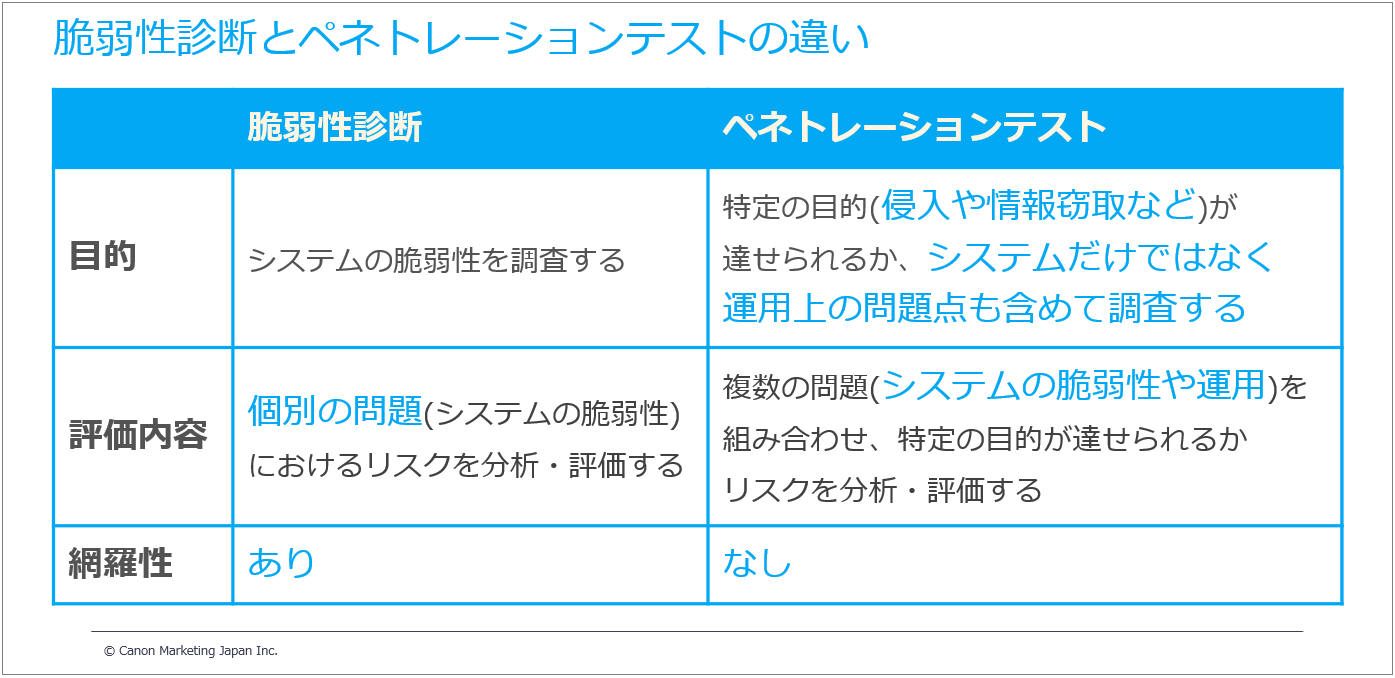

「脆弱性診断」と「ペネトレーションテスト」の違い

改めて、脆弱性診断とペネトレーションテストの違いを整理しておきましょう。

診断スコープはそれぞれ異なりますので、評価内容に適した診断種を選定しましょう。

オンラインセミナー講演資料抜粋

脆弱性診断とペネトレーションテストはいずれも、ツールを利用する「ツール診断」、セキュリティ技術者が実施する「手動診断」があります。

診断手法により、検出される脆弱性の数や作業量は異なります。

キヤノンマーケティングジャパン株式会社

セキュリティエバンジェリスト 西浦 真一

CISSP認定保持者

上記ご説明詳細と具体的な診断事例を、講演動画や講演資料として公開しております。

セキュリティエバンジェリストが明らかにする、

成功事例からみる脆弱性診断の選定ポイント

- 視聴時間:

- 38分

- 公開月:

- 2020年6月