もはや「社内の守り」だけでは情報資産は守れない!?クラウドサービス利用率が高まる中で、情報資産を守るために何をすべきか

情報資産を守るために何らかのセキュリティ対策を講じることは、もはや企業にとって必須の取り組みです。特に近年、クラウドサービスの普及に伴い、インターネット上でやり取りした取引帳票類を、そのままクラウドサービス上に保存する企業が増えており、社内システムを守るだけでは安心できなくなりました。そうしたIT環境下で、企業はどういった対策を心がけるべきなのでしょうか。本コラムでは、クラウドサービス利用率が急速に高まる昨今だからこそ、留意すべきセキュリティ対策について解説します。

サイバー攻撃の対象は、「社内」だけではなく「社外」へ

ひと昔前までは、サーバーを会社内に置き、自社で管理・運営するのが一般的でした。しかし、短期かつ低コストで導入できるクラウドサービスの普及に伴い、「ファイル保管・データ共有」を中心に、多種多様な用途でクラウドサービスを利用する企業が急速に増えています。

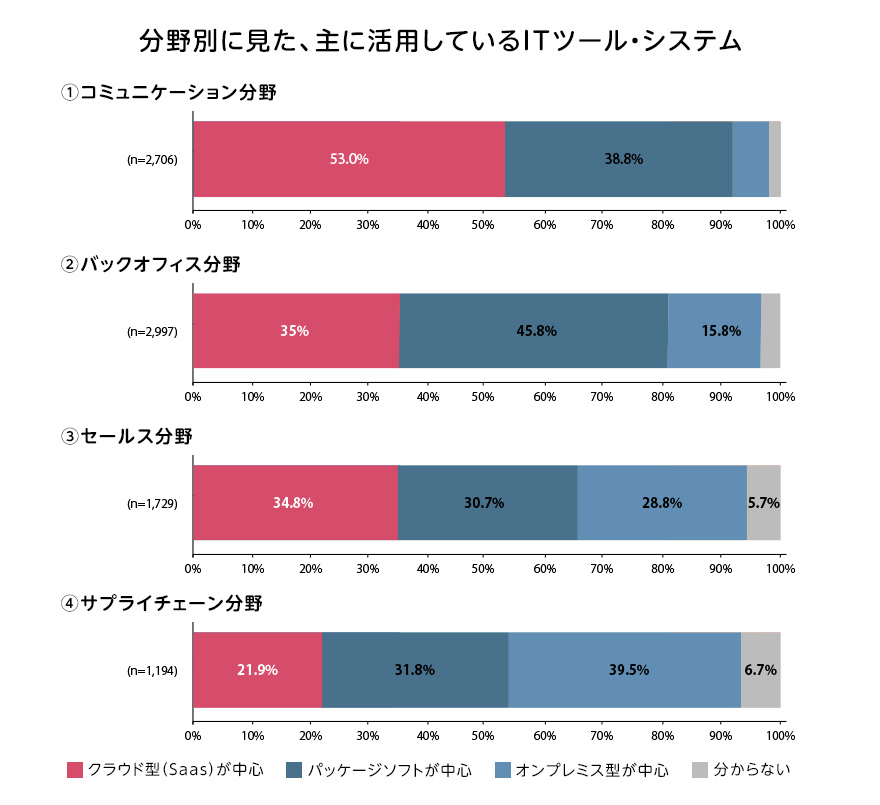

中小企業庁がまとめた「中小企業白書2022」でも、中小企業が活用しているITツール・システムなどのうち、チャットツールやグループウェアなどコミュニケーション分野のツールに関しては、パッケージソフトや自組織内であるオンプレミス型よりも高い比率でクラウドサービス(SaaS)が使われている状況が報告されています。

また、新型コロナウイルスの流行を契機に、在宅ワークや外出先からのテレワーク、リモート形式の会議‧商談などが一気に拡大し、人々の働き方も大きく変化しました。“社外にいても会社のデータにアクセスできる”という点から、クラウドサービスとリモートワークとの親和性は高く、これらの動きが進んでいます。加えて、クラウドサービスを利用すれば、サーバの固定費が掛からず、運用・保守といった面でもコストが軽減されるため、幅広い分野においてクラウドサービス活用の動きは今後さらに加速するでしょう。

「第3章:共通基盤としての取引適正化とデジタル化、経営力再構築伴走支援(PDF:9.91MB)」を加工して作成

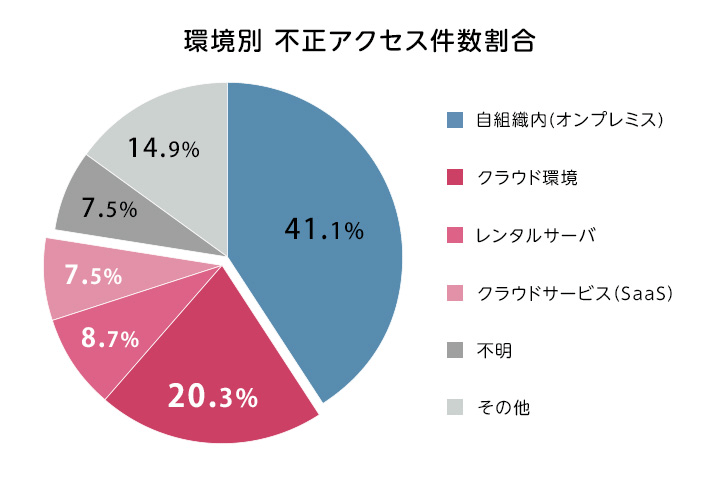

一方でサイバー攻撃の手法にも変化が起きており、最近は社内のシステムばかりではなく、クラウドサーバーを対象にした不正アクセスが急増しています。IPA(情報処理推進機構)が2023年に公表した集計によると、2022年に届け出があった不正アクセスのうち、自組織外であるクラウド環境等が36.5%を占めていました。攻撃対象が社外にも拡がりつつあることを意識する必要があります。

「12.コンピュータウイルス・不正アクセスの届出状況 [2022年(1月~12月)](PDF:758KB)」を基に作成

着実に高度化・複雑化しているサイバー攻撃の手法

かつて、サイバー攻撃による被害の大半は、マルウェア(ウイルス)付きメールによる機密情報の漏洩でした。しかし先ほど述べたように、サイバー攻撃の手法は急速に複雑化・多様化しています。

代表的なものが、不正アクセスしたサーバーのファイルを暗号化し、ファイル復旧を条件に高額な“身代金”を要求する「ランサムウェア」攻撃です。特に目立っているのが医療機関への攻撃で、人命に関わるデータを“人質”にすると身代金交渉の成功率が高く、社会的インパクトも大きいことから、ハッカー犯罪者側が意図的に狙っているとされています。

この状況を受けて厚生労働省は今年3月、医療機関におけるサイバーセキュリティ確保のための措置を講じる規則を新設。警察庁も、一般向けの啓発を始めるなど、国の中央省庁も対策を急いでいます。

大手メーカーに原材料や部品等を納入する、「サプライチェーン」を足がかりにしたサイバー攻撃も急増しています。大手企業と比較すると、どうしてもセキュリティ対策が手薄になりがちなサプライヤーのシステムに不正アクセスし、そこから、本当の標的である大手企業にランサムウェアなどを送り込む手口です。

「フィッシング攻撃」のような古い攻撃手法が、“進化”するケースも見られます。標的企業が利用するクラウドサービスを事前に調査し、そのログイン画面を改ざんすることで、IDとパスワードを抜き取る手法が増えています。

クラウドサービス利用にあたり注意すべきこと

今や、サイバー攻撃は「ビジネス化」しています。犯罪者同士がコミュニティを形成し、攻撃性の高いプログラムを“商品”として流通させる「アンダーグラウンドサービス」を急成長させているのです。

そのため、情報資産の保護は、すでに重要な経営課題の1つです。そして記事冒頭でも説明した通り、情報資産は社内ネットワーク上だけではなくクラウドサービス上に存在するケースも少なくありません。クラウドサービス上に保存している顧客情報や取引履歴などが漏洩すれば、信頼失墜に直結して事業継続の危機に陥りかねないのです。

前項で紹介したランサムウェア攻撃やサプライチェーン攻撃でも、クラウドサービス内のデータを対象とした攻撃事案が多数見られます。また、社外からクラウドサービスにアクセスする機会が増えているのに伴い、Wi-Fi通信の盗聴やVPN(仮想専用通信網)機器の脆弱性を突いたアクセスなど、「通信経路」を狙ったサイバー攻撃も急増しています。

サイバー攻撃がビジネスモデルとして確立されつつある現在、何らかのクラウドサービスを利用する際は(1)セキュリティ対策がしっかりしているか、(2)データのバックアップや復旧についての対応は適切か、(3)サポート体制が充実しているか、などの点をしっかりと確認する必要があります。

とはいえ、これらの選定作業を自社のシステム管理者だけに任せるのは難しいかもしれません。自社だけで取り組むのではなく、信頼できるベンダーの力を借りるのも非常に有効な手立てです。おかげさまで先ごろ⽇経BP社が開催した「⽇経コンピュータ 2022年9⽉1⽇号 顧客満⾜度調査 2022-2023」において、キヤノンマーケティングジャパンは「セキュリティ対策製品部⾨」で10年連続の1位を獲得することができました。

今後も皆さまの期待にお応えできるようご支援させていただきます。

column:ログイン時、「盗まれやすいパスワード」を使っていませんか?

パスワードは、個人や企業の情報を守る大切な「鍵」です。ところが、パスワードを盗まれて不正アクセス被害に遭うケースは、以前から一向に減少する気配がありません。その原因の1つとして挙げられるのが、盗まれやすいパスワードを使用したり、同じパスワードを複数サービスで使い回したりするユーザーが、いまだに多いことです。

「123456」や「abcdefg」などの単純すぎるパスワードは、古典的な盗難手法である「ブルートフォース攻撃(総当たり法)」でも簡単に盗まれてしまいます。人気アーティストの名前やトレンドワードを使ったパスワードも、「辞書攻撃」によって盗まれやすいことが判っています。

パスワードの安全性を高める方法として、アルファベットと数字の組み合わせが推奨されていますが、例えば名前と生年月日とを組み合わせた「ichirou0914」などのパスワードは、SNSで公開している情報などから推測されやすいため、逆に危険です。

パスワードを盗まれることによるリスクや、盗まれにくいパスワードを作るコツについては、キヤノンマーケティングジャパンの「サイバーセキュリティ情報局」に記事を掲載していますので、ぜひご覧ください。

大企業を中心に「ゼロトラスト」を指針とした

情報セキュリティが進む

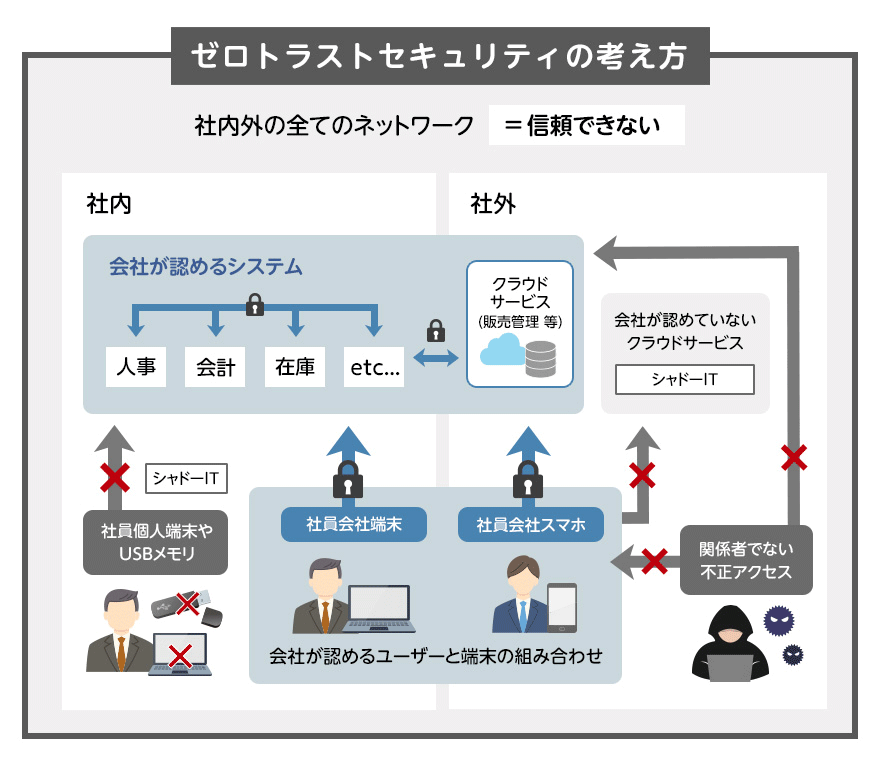

大手・中堅企業を中心に、クラウドサービスの利用やテレワークが当たり前になった現在、「ゼロトラスト」が情報セキュリティの指針となって来ました。従来、セキュリティソフトやファイアウォールなどで守られている「境界内部(社内)」は信用できる領域、境界外部は信用できない領域というのが、一般的な認識でした。しかし、「境界内部であっても無条件に信用せず、全てにおいて確認し認証・認可を行う」という考え方で情報資産を守るのが、ゼロトラストの概念です。

「境界内部」も信用できなくなった理由の1つが、「シャドーIT」です。これは、企業が使用を許可していないUSBメモリやスマホ、タブレットなどを使用したり、未承認のチャットアプリで業務連絡を取り合ったり、会社が認めていないクラウドストレージを利用したりする行為です。これらを看過してしまうと、もはや「内部」と「外部」の境目が無くなってしまいます。

明らかな悪意に基づく内部不正も増えており、先ほど紹介したIPA(情報処理推進機構)による集計では、内部不正が「情報セキュリティ10大脅威 2023※」の4位に挙げられています。悪意は無いものの、業務中にWebで調べ物をしていて危険なサイトにアクセスしてしまった…などの事例も見られます。

こうした事態が報告されているにも関わらず、ある大手コンサルティング会社が実施した実態調査によると、国内企業の約85%は、ゼロトラストの概念に沿ったセキュリティ体制への移行に、「予算」や「知識不足」などの課題を抱えていることが明らかになりました。「経営層が協力的ではない」という意見も多かったようです。

経営層自らがセキュリティ対策「自体」の考え方や重要性を理解し、率先して取り組む姿勢を見せることが重要です。

-

※

出典:IPA「情報セキュリティ10大脅威 2023」

クラウドサービス利用やゼロトラストを考慮した

セキュリティ対策とは

クラウドサービスの利用やテレワークの普及により、内部と外部の“境界線”を引くのが難しい時代なので、ゼロトラストの概念が生まれるのは当然のことと言えます。ただ、そうした体制のセキュリティ環境を一気に整えようとすると、相応のシステム投資が必要で、場合によっては業務の進め方を変えなければならなくなるケースも発生します。

まずは、自社のICT環境や情報資産の現状、活用方法の把握を行った上で、自社の状況にマッチした「あるべき姿」を明確にすべきです。中小規模の企業でも一概にゼロトラストを進めれば良いというわけではなく、リモートワークの度合いや利用するクラウドサービスの数、人の出入りの多さ、扱うデータの内容などによって判断し、境界型セキュリティの強化を優先すべきケースもあります。また、一気にやるより、既存環境の弱点を埋めるやり方で、総合的な対策を1つひとつ進めていくことが重要です。

従業員のPCなどエンドポイントのセキュリティ対策を、一括管理できるシステムは、優先的に導入を検討する価値があります。「標的型攻撃」による被害は、エンドポイントの感染から拡大するケースが多いからです。

また、専任のシステム管理者がおらず予算も限られているので、低予算で導入できて、できるだけ簡単にセキュリティ対策を行いたい…といった、多くの中小企業に共通する悩みを解決してくれそうな、クラウド型のIT資産管理システムがスタンダードになりつつあります。

シャドーITや内部不正による情報漏洩が急増している現在、ログ管理を確実に実施しておかないと、インシデント発生後の対策が行いにくくなります。そうした観点から、社内ネットワークやクラウドサービスへのアクセスログを管理するシステムも注目されるようになりました。

冒頭で紹介した「中小企業白書2022」で報告されているように、グループチャットなどコミュニケーション分野のITツールや、Microsoft 365などの情報共有型クラウドサービス導入により、業務効率化を目指す企業が増えています。それらサービスに特化し、スパムメール対策やメール本文に含まれるURLの安全性確認、不正プログラムの検索によりクラウド上のデータをマルウェアから保護する対策などを、一括して行えるシステムも登場しています。

多様な対策がある中で、自社に合ったセキュリティ対策を選択し、適切なタイミングで導入するのは、なかなか骨の折れる作業です。自社だけでやろうとすると、IT関連の専門知識を持つ人材も必要です。

そこでキヤノンマーケティングジャパンは、お客さま環境に応じたセキュリティ対策を提供できる体制を整えています。セキュリティ対策に関するお困りごとは、キヤノンマーケティングジャパンにお気軽にお問い合わせください。

キヤノンマーケティングジャパン主催のおすすめウェビナー

本ビジネストレンドページにご関心のあるお客様へ無料のおすすめウェビナーをご用意しています。最新セキュリティトレンドや必要な対策やポイントの解説、解決ソリューションのご紹介がございます。ぜひご参加ください。

本コラムに関連のお問い合わせ

キヤノンマーケティングジャパン株式会社

Webサイトからのお問い合わせ

本コラムについてのご相談、お問い合わせを承ります。

受付時間:平日 9時00分~17時00分

※ 土日祝日・当社休業日は休ませていただきます。