「サプライチェーン攻撃」と中小企業

2024年4月2日

中小企業経営者と情報セキュリティの内容について話すと、「うちには取られるものがない」「狙われるのは大企業だろう」といった考えをお持ちの方々がまだまだ多くいらっしゃいます。

サイバー攻撃者にとって、大企業の機密情報こそ優先順位の高いターゲットとなるのは事実ですが、その目的を実現するにあたって中小企業が明示的に狙われる事態が増えています。このコラムではターゲット企業の協力会社や関連会社としての立ち位置である中小企業を狙う「サプライチェーン攻撃」について解説します。

「サプライチェーン攻撃」の増加について

サプライチェーン攻撃とは、悪意のある第三者が、ある組織のサプライチェーン(供給網)に侵入し、その組織やその顧客に対して損害を与える攻撃手法です。通常、組織はサプライチェーンを通じてさまざまな協力会社・関連会社と連携しており、攻撃者はこの連携関係を悪用してターゲット企業に侵入します。

サプライチェーン攻撃の目的は、組織やその顧客に対して直接的な攻撃を行うことよりも、組織の信頼性やセキュリティを破壊し、機密情報の盗難、システムの乗っ取り、サービスの中断などを引き起こすことです。

IPA(独立行政法人情報処理推進機構)が2024年1月に公開した『情報セキュリティ10大脅威2024』の「組織」向け脅威において、「サプライチェーンの弱点を悪用した攻撃」は第2位でした。

2019年から6年連続で選出されており、2019年、2020年、2021年は第4位、2022年は第3位、2023年は第2位と徐々に順位を上げて来ています。サイバー攻撃者にとって侵入が容易であり、情報セキュリティ防御の手薄な中小企業がますます狙われ続けています。

被害は本来のターゲットである大企業で発生しますが、情報漏えいの侵入経路や踏み台となった中小企業もビジネス上重要な信頼を毀損(きそん)し、大きなダメージを被る可能性が懸念されています。

情報セキュリティ10大脅威 2024[組織]

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサムウエアによる被害 | 2016年 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 2016年 | 9年連続9回目 |

| 4 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 2022年 | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 2016年 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

出典:

「サプライチェーン攻撃」のさまざまな手法

「サプライチェーン攻撃」には次のような手法が報告されています。

-

協力会社・関連会社を踏み台にして本来のターゲット企業システムに侵入する

攻撃者は、協力会社や関連会社のシステムに侵入し、そこから本来のターゲットである企業のシステムにアクセスします。これにより、ターゲット企業のシステムに不正アクセスし、機密情報の盗難、システムの乗っ取り、サービスの中断などを引き起こすことができます。

この手法は、ターゲット企業が自身のセキュリティを強化していても、セキュリティがぜい弱である協力会社や関連会社を踏み台にして侵入してくる手法です。

-

協力会社・関連会社が保有する取引先の機密情報を狙う

攻撃者は、協力会社や関連会社のシステムに侵入し、そこから取引先の機密情報を入手します。

これにより、攻撃者はターゲット企業の機密情報を手に入れることができます。この機密情報は、競争上の優位性やビジネス上の秘密など、重要な情報である場合があります。直接的にターゲット企業のシステムに侵入する必要がないため、セキュリティ対策が強化されていても攻撃を行うことができる手法です。

-

サイバー・サプライチェーン(ソフトウエア会社、サービス・プロバイダー)を踏み台にする

攻撃者はソフトウエア会社やサービスプロバイダーなどのサプライチェーンに関わる組織を標的にし、そのシステムに侵入します。攻撃者は、その組織のシステムに不正なソフトウエアやマルウエアを組み込むことで、その組織を制御下に置きます。攻撃者がサイバー・サプライチェーンを踏み台とすることで、組織やその顧客に対して悪意のある操作や攻撃を行うことが可能になる手法です。

-

サイバー・サプライチェーン(ソフトウエア会社、サービス・プロバイダー)の保有情報を狙う

攻撃者が直接的にターゲット企業のシステムに侵入する必要がないため、セキュリティ対策が強化されているターゲット企業でも攻撃を行うことができます。また、ソフトウエア会社やサービスプロバイダーは多くの組織との関係を持っているため、攻撃者は一度の侵入で複数の組織の情報を狙うことができる手法です。

日本では1・2の手法の注意喚起が多く、米国など国外ではより防御が難しい3・4の手法への懸念が強いです。

国内の実例

以下は、国内で発生した2つのセキュリティ実例です。

-

病院のネットワークへの侵入

ある病院では、協力会社のシステムが不正アクセスの踏み台となり、病院の閉域網に侵入されました。この侵入により、病院のネットワークはランサムウエアに感染し、電子カルテが閲覧できなくなったことから患者の受け入れ不能に陥いりました。

-

下請け企業のランサムウエア被害

ある大手製造業の下請け企業が、ランサムウエア攻撃を受けました。この攻撃により、下請け企業のシステムがまひし、元受け企業の国内全工場が休止せざるを得なくなりました。

これらの事例は、セキュリティのぜい弱性が悪用されることで、重大な影響を及ぼす可能性があることを示しています。

たとえ自社のセキュリティ対策に万全を期していたとしても、取引先や関連会社のセキュリティ対策不備による不正侵入を発端として、最終的には自社に大きな被害が及ぶ可能性があります。

最初に攻撃を許してしまった企業における責任は免れることはできません。その結果、企業の信用や社会的な信頼が大きく失墜することから、企業としては風評リスクについてもその影響度を考慮したリスク評価や予防対策を事前に実施する必要があります。

取引先からの要請

情報セキュリティ対策と個人情報管理をおこなうことは自社の管理と同等に取引先に対しても必要です。

現状の情報セキュリティについてのアンケートやサイバー脅威から考えられたセキュリティ・ガバナンス、情報セキュリティ対策の完備、情報セキュリティ教育の実施などが要請内容としてあげられます。協力会社向けのガイドライン発行もその一つです。

ですが、まだまだ把握・管理が完全にできているとは言いにくい状況です。

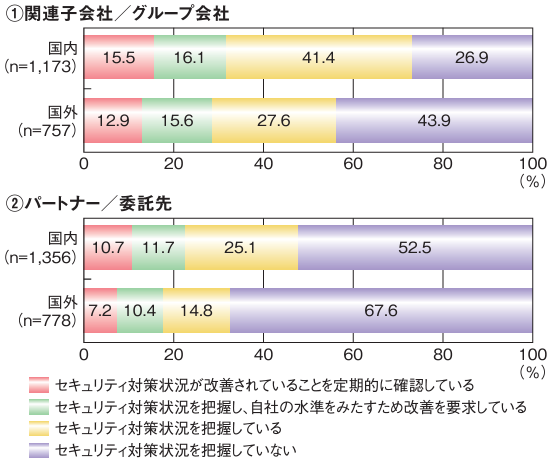

IPAによりますと日本企業が関連子会社/グループ会社の対策状況を把握していない割合は、国内が 26.9% に対し、国外は 43.9% でした。(図①)

また、パートナー/委託先の対策状況を把握していない割合は、国内が 52.5%、国外が 67.6% でした。(図②)。パートナー/委託先は、外部組織であり、かつ数が多いことから統制は容易でないことと推察されますが、サプライチェーンを構成するすべての企業が協力して対策を検討することが必要です。

出典:

行政の対応と要請

令和4年10月、経済産業省と公正取引委員会は連名で「サプライチェーン全体のサイバーセキュリティ向上のための取引先とのパートナーシップの構築に向けて」という文書を発表し、「取引上の地位が相手方に優越している事業者が、取引の相手方に対し、サイバーセキュリティ対策の要請を行い、サイバーセキュリティ対策の実施によって取引の相手方に生じるコスト上昇分を考慮することなく、一方的に著しく低い対価を定める場合には、独占禁止法上問題となります。」と大企業側に注意喚起を行いました。

中小企業側は、サプライチェーン全体の情報セキュリティ・レベル向上要請に伴うコスト上昇に係る価格交渉を取引先と議論することは極めて重要です。

同時にこの文書では、中小企業側も積極的に情報セキュリティ対策をするよう要請しており、「セキュリティ・アクション」、「ガイドライン」、コンソーシアムへの参加などを紹介しています。

出典:

まとめ

増加しているサプライチェーン攻撃に対応すべく中小企業が積極的に情報セキュリティ対策を実施することは日本のビジネス環境を安全に保つために重要です。

さらに、ビジネスパートナーの選定が鍵であり、規格や基準の順守だけでなく、詳細な調査が欠かせません。自社と取引先のビジネス継続性を守るためのリーダーシップが中小企業の経営者にも求められています。キヤノンシステムアンドサポートでは最適なITの選定、導入だけでなく、日常の運用、トラブル発生時の保守対応までをトータルで支援する安心パックをご用意しております。サイバー犯罪から自社を守り、他社へ被害が及ぶのを防ぐためにも、セキュリティ対策の見直しをご検討ください。

今すぐ読みたいおすすめ情報

ソリューション・商品についてのご相談・見積・お問い合わせ

キヤノンシステムアンドサポート株式会社